Beaucoup de débats ces dernières années, ces derniers mois et ces derniers jours sur l’anonymat sur Internet. Ce n’est pas un problème nouveau, que je vous propose de traiter sous trois angles: du point de vue de l’usager qui souhaite rester anonyme sur Internet, de celui qui observe les anonymes et du point de vue de l’enquête judiciaire.

Du point de vue de l’usager qui souhaite rester anonyme

Plutôt que de limiter le problème à la distinction anonymat / pseudonymat (et vous verrez plus bas que la loi reconnaît les deux notions qui recouvrent deux étapes distinctes dans la démarche d’anonymisation), je vous propose de prendre un peu de recul sur l’ensemble des questions que peut se poser un usager lambda dans son usage de l’Internet:

- est-ce que le site Web (ou tout autre service) connaît mon identité, a besoin de connaître mon identité, ou toutes données relatives à ma personne ?

- de façon générale, est-ce que je peux être sur Internet comme dans la rue, un anonyme parmi les autres ?

- est-ce que je peux m’exprimer librement si j’utilise mon nom ?

- est-ce que les autres ont besoin de connaître mon nom quand je m’exprime sur Internet ?

- est-ce que je peux rester anonyme quand j’échange sur ce site de jeux en ligne où je ne fais que me divertir avec les autres ? sur ce site de rencontres ? sur ce site médical ?…

Dans toutes ces questions, on distingue deux problèmes: l’anonymat par rapport au service, au prestataire auquel on se connecte, et l’anonymat par rapport aux autres (ceux avec qui j’échange, ceux qui peuvent consulter ces échanges ou les informations que je publie).

S’agissant de l’identité vis-à-vis d’un service Internet simplement visité, consulté, les données collectées par le prestataire sont régies actuellement par les dispositions du règlement général sur la protection des données personnelles (RGPD), et les modalités de collecte sont directes (informations fournies explicitement par l’utilisateur) ou indirectes (les fameux cookies notamment qui permettent de croiser une identité ou d’autres données collectées par un tiers avec la navigation sur le site). Laissons de côté ces questions qui ne sont pas l’objet principal des débats qui nous amènent à ce billet, mais qu’il faut toujours conserver à l’esprit quand on parle d’anonymat sur Internet.

En matière de publicité de l’identité lorsque l’on publie un contenu sur Internet, la loi pour la confiance dans l’économie numérique est claire (j’en parlais en 2013 sur ce même blog, le temps passe vite) – même si elle n’est pas totalement adaptée au format des médias sociaux – notamment en matière d’édition d’un service de communication au public en ligne (un site Web, un blog…) :

- si on publie à titre professionnel (indépendant ou au travers d’une entreprise notamment), il faut mettre à disposition les informations d’identité de la personne ou de l’entreprise, ainsi que de l’hébergeur;

- si on publie à titre purement personnel (comme le présent blog), il faut a minima avoir communiqué ces informations à son hébergeur, et la loi parle explicitement ici de la possibilité ainsi donnée de « préserver son anonymat ».

Dans beaucoup de cas, on utilisera un pseudonyme unique (qui peut éventuellement évoluer dans le temps selon les règles des plateformes), permettant de distinguer chaque intervenant. Dans certains cas, les plateformes acceptent les publications « anonymes » (même si subsistent des obligations de conservation de données comme évoqué plus bas), comme le fameux forum 4chan, mais dans les pratiques plus récentes des réseaux sociaux de questions/réponses type Ask.fm ou Curious.cat.

Par extension aux médias sociaux qui ne sont qu’une forme de présentation de ces publications (même si elles sont très interactives et je ne parle pas ici des messages privés), la loi reconnaît donc très clairement un droit à l’anonymat.

Maintenant, quelles sont les données minimales qui doivent être collectées par l’hébergeur (ou le prestataire de la plateforme sociale) ? Elles sont fixées dans un décret en Conseil d’Etat numéro 2011-219 du 25 février 2011. Pour une présentation détaillée, vous pouvez encore une fois consulter l’article que j’y consacrais en 2011.

Parmi ces données, le nom et prénom ou la raison sociale doivent être conservées, uniquement dans la mesure où elles sont habituellement collectées par le prestataire. En revanche, pour chaque contribution à une publication (création, modification ou suppression de contenu), l’hébergeur doit conserver non seulement l’identifiant de l’utilisateur (dans son système d’information, un identifiant unique ou le pseudonyme choisi par exemple) mais aussi l’adresse IP, ainsi que l’horodatage.

Si on interprète strictement la loi LCEN, il subsiste donc un doute:

- si on assimile un compte de média social à un « service de communication au public en ligne », la fourniture de l’identité au prestataire est obligatoire (article 6, III, 2/ de la LCEN) ;

- si on estime qu’on est face à un autre objet juridique, alors c’est le principe de la collecte habituelle par le prestataire qui s’applique, et du besoin de le conserver.

Ce point de débat mériterait d’être tranché par un statut juridique spécifique aux plateformes sociales (si certains de mes lecteurs connaissent des jurisprudences sur ce point, n’hésitez pas à les partager). Au passage, la même question se pose très certainement pour les sites médicaux où l’on pose des questions, ou les sites de rencontres.

L’anonymat du point de vue de l’observateur

La question est d’abord peu juridique et plusieurs motivations poussent le lecteur à se poser des questions sur les publications anonymes:

- la curiosité (pourquoi pas, c’est humain!)

- le besoin de comprendre le point de vue depuis lequel s’exprime la personne (dans ce cas, ce n’est pas forcément l’identité qui intéresse le lecteur, mais par exemple le métier, le lieu, l’âge, etc.)

- le souhait d’interagir de façon directe (mais souvent d’autres moyens de communication respectant l’anonymat sont proposés)

- pouvoir se plaindre de la publication (droit de réponse, demander le retrait du contenu, porter plainte, etc.)

Pour toutes ces raisons, la révélation de l’identité réelle n’est pas absolument indispensable, ni prévue par la loi.

Maintenant cette révélation est-elle souhaitable ? L’argument souvent rapporté est que l’anonymat (et donc souvent, l’utilisation d’un pseudonyme sur les réseaux sociaux), désinhiberait les personnes qui s’expriment (et donc les pousserait à avoir des propos outranciers voire illégaux) et les installerait parfois – ou souvent – dans un sentiment d’impunité.

Intuitivement on peut tous admettre qu’effectivement cette assertion est correcte. L’anonymat – même relatif – enlève ou allège certaines inhibitions. Au passage cela peut aussi être positif et pousser certaines personnes habituellement discrètes à plus s’exprimer et donc à développer le partage, sans compter les nombreuses autres bonnes raisons de rester anonyme (discrétion, etc.). Si on regarde du côté des études scientifiques, je n’en citerais qu’une (Tsikerdekis, 2012) et qui indique que de façon générale, l’utilisation d’un pseudonyme ou la publication anonyme ne rend pas particulièrement plus agressif, mais qu’en revanche sur un sujet qui tient à cœur pour la personne qui s’exprime, l’utilisation d’un pseudonyme peut conduire à une expression plus agressive.

Qu’en conclure ? Avant tout qu’une plateforme qui autorise l’utilisation de pseudonymes doit être attentive aux débats qui s’y produisent, il y a de plus fortes chances qu’ils s’enveniment. Mais même sur les plateformes où l’on utilise normalement son nom véritable (comme les réseaux sociaux professionnels), on rencontre aussi des dérives. Ensuite, qu’il faut certainement apprendre à se servir d’un média social (éviter les conflits, respecter les autres, respecter les limites de la loi, etc.). Enfin, qu’au-delà du rôle des individus et des plateformes il faut que les autorités en charge de l’application de la loi puissent faire leur travail.

Du point de vue de l’enquête judiciaire

Cela nous amène au dernier point, celui des investigations judiciaires (pénales, ou sous l’autorité du juge civil agissant sur requête par exemple). Deux points de vue: est-ce que les médias sociaux et l’utilisation de pseudonymes ont un impact fort voire insurmontable sur leur travail ? est-ce que ces investigations peuvent se dérouler normalement ?

La première question est plus un point de vue sociétal. Mon avis très personnel est le suivant: la loi prévoit explicitement le droit à l’anonymat lorsqu’on publie sur Internet, et c’est une bonne chose. Il faut donc se donner les moyens de détecter et d’enquêter. Je ne détaillerais pas tous les moyens d’action et sites de signalement de contenus illicites (publics tels que PHAROS ou privés tel que Pointdecontact, en France).

Je m’appesantirai en revanche sur la possibilité d’enquêter. J’indiquais tout à l’heure les obligations de conservation de données prévues par la LCEN et son décret d’application. Sans ces données, les investigations ne sont pas possibles. Il existe un débat sur la nécessité de cette conservation et sa proportionnalité (pour toute publication ici, pendant un an), toujours est-il que si ces données ne sont pas accessibles à l’enquête judiciaire, cette enquête n’est pas possible et il est impossible de prédire si une publication nécessitera ou non une enquête judiciaire.

Maintenant, lorsque ces données sont conservées, est-ce que l’enquête judiciaire y a bien accès ? Lorsque tout se déroule en France, aucun problème, sauf défaut de l’hébergeur. En revanche, lorsque cet hébergeur est à l’étranger, il peut y avoir conflit avec la législation de cet autre pays. Toute la question est de savoir si, lorsqu’un service est offert depuis l’étranger sur le territoire national, la législation du pays où se trouve l’utilisateur s’applique, ou bien celle où se trouve la plateforme. S’agissant de la protection des données personnelles, le RGPD évoqué plus haut a tranché, c’est la législation du pays où se trouve la personne qui prime. En matière de publications sur Internet, le débat juridique n’est pas tranché.

En pratique, régulièrement, les plateformes de réseaux sociaux refusent à des enquêteurs et à des magistrats français la possibilité d’accéder à ces données, estimant par exemple que tel message ne relève pas d’une infraction en matière de haine, ou que le service d’enquête n’aurait pas pouvoir juridictionnel parce que le suspect serait dans un pays tiers, etc. C’est une partie du débat des lois en cours de discussion en France (proposition de loi sur la lutte contre la haine sur Internet), déjà votées ailleurs (NetzDG en Allemagne), ou de la proposition de règlement sur l’accès transfrontières à la preuve numérique au niveau européen (e-Evidence).

A suivre donc !

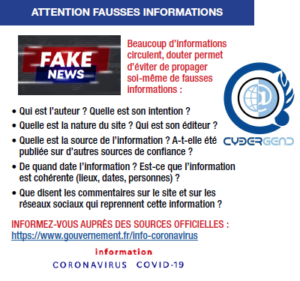

En outre, nous avons observé le développement de nombreux phénomènes de diffusion de fausses informations ou de théories complotistes. Ils sont souvent repris et corrigés par les grands médias, mais il ne faut pas s’interdire de douter face à une information surprenante et réfléchir avant de la rediffuser.

En outre, nous avons observé le développement de nombreux phénomènes de diffusion de fausses informations ou de théories complotistes. Ils sont souvent repris et corrigés par les grands médias, mais il ne faut pas s’interdire de douter face à une information surprenante et réfléchir avant de la rediffuser.