Il n’est pas besoin de préciser ce qu’est le spam, en général tout internaute même débutant y a déjà été confronté, c’est une des plaies principales de la vie sur Internet.

Il n’est pas besoin de préciser ce qu’est le spam, en général tout internaute même débutant y a déjà été confronté, c’est une des plaies principales de la vie sur Internet.

Plusieurs sources permettent d’avoir une idée de l’ampleur du problème. Ainsi, Trustwave publie une page de statistiques tenue automatiquement à jour, avec des informations intéressantes sur le volume de spam (73% des courriers traités par leurs plateformes) ou encore leur source (essentiellement des botnets, comme Lethic, Cutwail, Grum, Kelihos,…) ou leur sujet (médicaments, propagation de virus informatiques, contrefaçons, etc…). Un autre prestataire de solutions antispam, Cisco Ironport, annonce des taux identifiés autour de 85%; Barracuda Networks relève près de 80% dans ses mesures. Le M3AAWG enfin relève un taux assez constant de l’ordre de 88 à 90% de messages jugés « abusifs ».

Les catégories de spam selon le rapport de Kaspersky Lab en août 2012 (cliquer sur l’image)

Pour beaucoup d’internautes, une solution antispam est mise en place par leur opérateur, qu’il s’agisse de solutions commerciales comme celles que nous venons d’évoquer ou de solutions basées sur des logiciels opensource comme SpamAssassin, ASSP ou DSPAM. Ainsi, l’essentiel des spams ne parviennent jamais dans votre boîte aux lettres. Certains dont la destinée est incertaine parviennent automatiquement dans une boîte intitulée « Spam » par votre prestataire de messagerie, vous permettant d’y récupérer éventuellement des faux positifs. Enfin, quelques-uns parviennent tout de même à passer les barrières et arrivent jusque dans votre boîte aux lettres principale.

Finalement, en plus des messages légitimes de ses correspondants, on reçoit dans sa boîte aux lettres quelques messages malveillants, qui ont réussi à passer les solutions de sécurité existantes, ainsi que des messages à caractère commercial dont certains nous intéressent mais pour d’autres on ne sait pas toujours pourquoi on en est rendus destinataires ou s’il est possible de ne plus les recevoir.

Nous avons ainsi plusieurs catégories de messages dans les boîtes des usagers:

- des courriers légitimes de la part des contacts des internautes;

- des courriers à caractère commercial que l’usager souhaite recevoir (factures et états de commande, information commerciale souhaitée comme des promotions) – la prospection commerciale n’est pas en soi illégale, c’est contre les abus, les mauvaises pratiques, voire les pratiques illégales qu’il faut lutter;

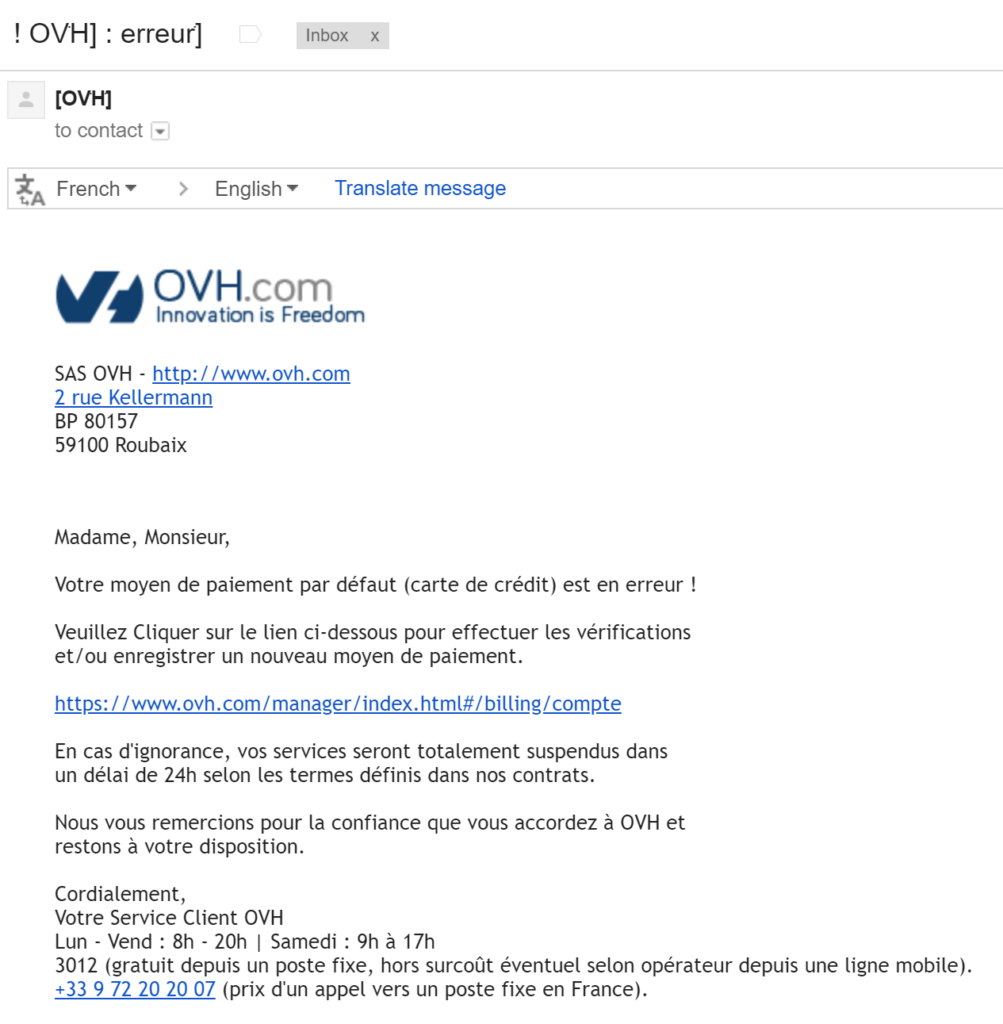

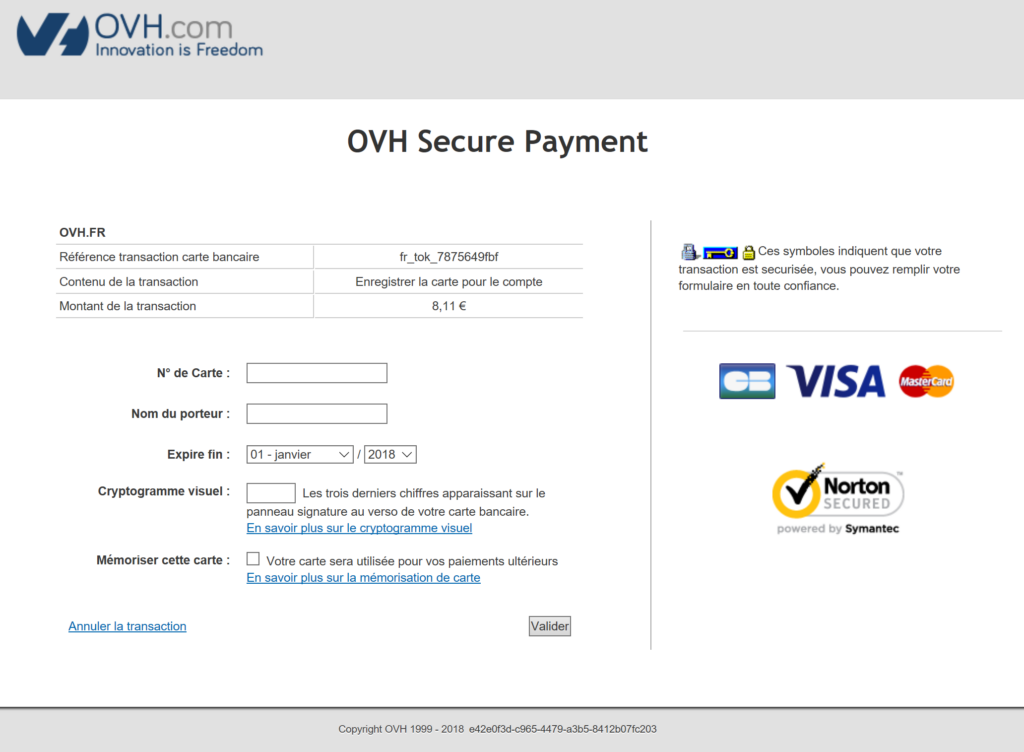

- des courriers totalement illégaux (hameçonnage, vente de produits illégaux, diffusion de virus informatiques);

- des courriers à caractère commercial que l’usager ne souhaite pas recevoir (prospection commerciale non souhaitée ou plus souhaitée); dans cette catégorie, on retrouve plusieurs cas, selon que la prospection est réalisée à partir d’informations personnelles collectées:

- directement auprès du destinataire avec son consentement (et il a le droit de s’y opposer ultérieurement);

- par des tiers auprès du destinataire et fournies à l’annonceur de façon transparente et légale (même commentaire);

- par des tiers auprès du destinataire et fournies à l’annonceur sans l’autorisation de la personne (et il s’agit au moins d’un dysfonctionnement, voire d’une action illégale);

- illégalement (sans le consentement éclairé et librement exprimé par la personne), par exemple en collectant les adresses publiées sur des forums.

Pour les messages qui arrivent finalement dans sa boîte de courrier électronique et qu’il ne souhaiterait pas recevoir, il n’y a que l’internaute qui puisse agir. C’est pour traiter le problème de ces messages non filtrés par les plateformes automatisées qu’est né le projet Signal-Spam en 2003, sous l’impulsion de la direction du développement des médias. D’abord il s’agissait d’un groupe de contact contre le spam, qui est devenu une association loi 1901 en 2005. En 2007 l’association lançait son outil de signalement, une extension pour les logiciels de messagerie Thunderbird et Outlook. Enfin, il était possible d’avoir accès aux messages qui sont réellement problématiques pour les internautes.

Très concrètement, les messages qui sont signalés par les internautes font tous l’objet d’une intégration dans la base de données et sont triés en fonction de leur origine. Ainsi, des messages d’alerte peuvent être adressés sous forme de boucle de rétroaction, vers les personnes qui ont émis ces messages, soit qu’il s’agisse de membres de l’association, soit qu’ils fassent l’objet d’une convention spécifique. Chaque destinataire d’une boucle de rétroaction ne reçoit que les données strictement nécessaires pour lui permettre d’identifier les messages problématiques et ce uniquement pour des messages qu’il a pu émettre ou faire transiter.

Suivant l’association de loin en loin, parce que le sujet du spam fait partie de nos préoccupations professionnelles, j’ai accepté en juin 2011 de prendre à titre personnel une participation plus active dans cette association en étant élu vice-président (conformément aux statuts de l’association cette tâche m’est confiée à titre personnel et non en tant que personnel de la gendarmerie et les membres du bureau ne reçoivent aucune rémunération pour leurs fonctions). En effet, nous partagions tous le constat que le fait que l’association existe était positif, mais qu’il y avait de gros progrès à faire sur ses moyens d’action, c’était donc logique de m’investir un peu plus. Mon engagement a donc comporté deux volets: le développement de l’association – et notamment accompagner ses progrès dans la prise de conscience collective de la nécessité de combattre contre le spam, et la construction d’une démarche déontologique, garante des moyens d’action de l’association.

Mettre tous les acteurs autour de la table

Dans La cybercriminalité en mouvement (Ed. Hermès-Science Lavoisier, 09/2012), j’ai consacré tout le chapitre 11 (Le partage comme arme) à la conviction que j’ai construite avec les années qu’il est indispensable d’échanger et d’agir collectivement avec toutes les parties prenantes pour traiter les problèmes liés à la cybercriminalité. Ça semble évident, mais encore faut-il le réaliser concrètement.

Ainsi, la France s’est dotée par la loi en 2001 d’un Observatoire de la sécurité des cartes de paiement, plaçant autour de la table, dans un cadre institutionnel, des élus, les administrations, les banques, les consommateurs, les commerçants, les schémas de paiement par carte bancaire et des experts choisis pour leurs compétences. Autre expérience intéressante, le Forum des droits de l’Internet a permis pendant presque dix ans de faire vivre le débat sur de nombreux sujets touchant aussi à la cybercriminalité, par exemple en matière de protection des enfants sur Internet. A l’étranger, on voit des initiatives du même ordre, tels des forums sur la fraude bancaire (Electronic crimes task force des Pays-Bas lancée en 2011), le projet Infragard du FBI aux Etats-Unis, ou l’association e-crime Wales au Pays de Galles. Toutes ces structures ont des formats et des objectifs différents, mais participent du même objectif de partage et de l’action collective.

Pour Signal-Spam, il était important d’avoir autour de la table non seulement ceux qui peuvent agir contre le spam reçu par leurs clients, mais aussi ceux dont le métier est l’envoi de courriers électroniques, qu’il s’agisse des annonceurs ou encore des professionnels auxquels ils font appel pour fabriquer leurs messages, identifier éventuellement les destinataires intéressés ou encore les relayer. D’abord pour bien comprendre comment tout cela fonctionne, établir le dialogue entre tous les professionnels, ensuite pour être en mesure de transmettre efficacement à ces acteurs l’information sur les plaintes qui remontent des usagers.

Ainsi, les fournisseurs d’accès reçoivent à destination de leurs usagers des messages illégitimes ou abusifs, mais ils peuvent aussi émettre à leur insu de tels courriers électroniques, par exemple lorsque certains de leurs clients sont contaminés par un virus informatique lié à un botnet émettant du spam. Les annonceurs et les professionnels de la messagerie ont aussi leur place. C’est une critique qui est souvent faite à Signal Spam que d’avoir parmi ses membres des entreprises qui sont parfois négativement perçues par le public, et c’est pourtant ce qui fait son point fort, car elle est en mesure ainsi d’agir directement sur leurs pratiques et de leur faire parvenir efficacement les plaintes des internautes. Pour ceux dont le métier est de faire de la prospection commerciale, ils ont tout intérêt à ce que leur message soit bien perçu par leurs destinataires. Enfin, on retrouve des sociétés spécialisées dans la sécurisation du courrier électronique et les organismes publics concernés par ces questions. La CNIL est concernée très directement par le travail de l’association dont les informations contribuent à orienter ses contrôles (ces contrôles peuvent d’ailleurs porter indifféremment sur des entreprises sans rapport avec Signal Spam ou si c’était nécessaire membres de l’association, voir le site de la CNIL). Les internautes participent directement par leurs signalements, on peut imaginer que dans un avenir proche des associations qui les représentent viennent compléter le tour de table.

Charte de déontologie

C’était un point clé de mon engagement l’an dernier, et nous avons mené ce projet collectif en quelques mois, en dotant l’association d’une charte de déontologie; elle a été adoptée par l’assemblée générale de juin dernier. Son contenu tient en quelques idées maîtresses:

- afficher clairement les engagements concrets de ses membres dans la lutte contre les courriers non sollicités, chacun selon son rôle;

- disposer d’un outil concret pour dialoguer avec les futurs membres sur les mesures qu’ils doivent implémenter avant de rejoindre l’association et avec les membres actuels pour mesurer avec eux leur action;

- de spécifier les engagements des destinataires de boucles de rétroaction qui ne sont pas membres de l’association;

- et garantir l’indépendance de l’association et des organismes publics associés par rapport à ses membres pour leur permettre de jouer un rôle de médiateur.

Ainsi, il s’agit tout autant de permettre aux internautes, dans le respect des règlements en place, de pouvoir facilement faire cesser tout message qu’ils considéreraient comme abusifs de la part d’un membre, directement auprès de ceux-ci parce qu’ils ont des fonctions transparentes et claires d’information et de désinscription ou encore de gestion des abus, que de permettre aux membres entre eux d’établir un dialogue pour la bonne circulation des courriers électroniques légitimes. Enfin, il s’agit évidemment de permettre à ce que l’action collective de Signal Spam soit réalisée sous les meilleurs auspices en traitant le plus efficacement possible les signalements reçus des internautes.

Dans les mois qui viennent, tous les membres de l’association auront ainsi informé leurs usagers de la façon dont ils ont implémenté la charte, le règlement intérieur va être adapté pour inclure très rapidement (dès ce mois d’octobre 2012 en pratique) la charte dans les procédures d’acceptation de nouveaux membres ou de destinataires de boucles de rétroaction. Enfin, il s’agit d’un document évolutif et des améliorations sont attendues sur le texte d’ici l’année prochaine sur la base des débats qui ont repris.

Pour l’avenir

La charte déontologique fait donc clairement partie des actions pour l’avenir, car il faudra faire le bilan de son application, mais d’autres chantiers sont entrepris. Le premier a été celui de la communication et un nouveau site Web a pu être enfin lancé au début de l’année 2012. Beaucoup plus dynamique, il va permettre de publier plus régulièrement de l’information et par exemple des efforts seront entrepris dès 2013 pour diffuser plus d’informations vers les internautes sur l’action concrète de l’association, notamment des informations statistiques.

De nouvelles extensions pour des logiciels de messagerie devraient voir le jour et d’autres modes de signalements proposés aux internautes, mais je laisse le soin à l’association de faire les annonces le moment venu, mon petit doigt me disant que les quelques semaines qui viennent devraient avoir leur lot de bonnes nouvelles.

Ensuite, une refonte complète du moteur qui traite l’ensemble des signalements au cœur de Signal Spam est en cours de réalisation et une plateforme de traitement plus performante devrait voir le jour en 2013.

Enfin, de nouveaux membres rejoindront nous l’espérons l’aventure et des partenariats seront développés avec des structures similaires dans d’autres pays pour échanger des informations qui nous concernent réciproquement, par exemple lorsque des adresses IP d’un autre pays sont à l’origine des messages signalés (ainsi, Signal Spam et son alter ego OPTA aux Pays-Bas ont déjà signé un partenariat).

Pour envisager d’autres pistes de notre travail, il faut se rappeler que le spam n’est pas présent que sur le courrier électronique, mais aussi sur des messageries instantanées, les réseaux sociaux – et on a déjà parlé ici de l’action du 33700 en matière de lutte contre le spam par téléphone. Ces autres plateformes sur Internet sont certainement un des axes de travail pour le futur de l’association.

Signalez, participez

Pour que cela fonctionne, il est indispensable que les internautes participent, par leurs signalements à cette lutte contre les messages non sollicités.

La mise en place du nouveau site Web a entraîné des difficultés concrètes pour la réalisation des signalements et de nombreux internautes nous ont patiemment aidé à résoudre ces problèmes en contactant l’association. Aujourd’hui, des difficultés beaucoup moins nombreuses, mais réelles sont parfois rencontrées au moment des pics de trafic. C’est une des raisons pour lesquelles nous allons faire évoluer l’infrastructure. Toutefois, en attendant cette migration majeure, des évolutions plus discrètes sont régulièrement réalisées pour améliorer nos capacités dans l’architecture actuelle. Le chargé de mission de l’association s’efforce d’apporter des réponses à chaque internaute qui fait part de difficultés, mais des efforts seront encore entrepris en 2013 pour mieux informer les utilisateurs sur les incidents techniques.

Aussi n’hésitez pas à participer en vous inscrivant, en signalant les courriers électroniques qui vous posent problème, et si nécessaire en nous faisant part des difficultés techniques quand vous en rencontrez.

Je suis bien conscient qu’il y a encore énormément de chemin à parcourir et que le problème du spam est loin d’être réglé en France. Il est possible donc qu’il y ait des commentaires négatifs suite à ce billet sur la qualité des résultats de Signal Spam. Je m’efforcerai de répondre à tous les messages du moment qu’ils sont, comme c’est la règle sur ce blog, écrits de façon conforme à la netiquette et constructifs.

Le phénomène n’est pas nouveau, mais il semble toujours faire des ravages: des utilisateurs de github – une plateforme utilisée notamment pour partager du code logiciel – y publient malencontreusement des données confidentielles (mots de passe, clés d’authentification) en partageant leurs développements. Et certaines de ces données sont particulièrement recherchées, notamment les clés d’authentification sur les plateformes de services telles

Le phénomène n’est pas nouveau, mais il semble toujours faire des ravages: des utilisateurs de github – une plateforme utilisée notamment pour partager du code logiciel – y publient malencontreusement des données confidentielles (mots de passe, clés d’authentification) en partageant leurs développements. Et certaines de ces données sont particulièrement recherchées, notamment les clés d’authentification sur les plateformes de services telles