Dans un article sur mon blog en langue anglaise, je reviens sur des événements très récents dans la diffusion de l’information de sécurité et leur utilisation par les délinquants numériques. En résumé:

- Une mise à jour de Java est publiée le 16 avril

- Le 17 avril des articles de sécurité publient certaines méthodes d’exploitation des vulnérabilités corrigées

- Dès le 21 avril on voit dans la nature des plateformes d’exploit (voir l’article de ce blog sur la diffusion des virus) qui utilisent ces vulnérabilités de façon massive

- Une méthode de contournement du message d’avertissement qu’affiche normalement Java avant d’exécuter une application est utilisée. Il en résulte ces derniers jours un doublement du taux de machines ciblées pour lesquelles l’attaque fonctionne (atteignant des taux de 20%).

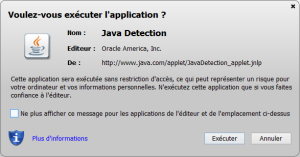

Message d’avertissement de Java qui est contourné par certaines attaques de plateformes d’exploit actuellement.

Conclusion:

- Vérifiez que votre installation de Java est à jour, et si vous n’en avez pas besoin désactivez Java dans votre navigateur (article de Slate vous guidant pour cette désactivation). L’ANSSI publiait il y a quelques jours un guide sur la sécurité des environnements d’exécution Java sur les postes de travail, plutôt destiné à un public professionnel.

- Il est grand temps que la communauté de la sécurité réfléchisse un peu plus avant à la diffusion de l’information sur les vulnérabilités et sa coordination avec l’information du public sur les risques.

- A quand un service de « météo » de la sécurité des ordinateurs personnels?

L’article en anglais contient quelques détails supplémentaires.

Il est vraiment malheureux qu’un des usages de Java – côté poste de travail – dans la sphère publique est la signature électronique sous forme d’applet. On veut renforcer l’imputabilité et/ou l’authentification, ce qui est bien légitime, mais cela a pour conséquence de déployer Java sur l’ensemble des postes concernés. Les problèmes récurrents d’interopérabilité entre l’applicatif et telle ou telle version de Java rendent ensuite très compliqué la mise à jour de la JRE, alors qu’il faudrait déployer des correctifs critiques quasiment chaque mois. Une implémentation de la signature dans une autre techno permettrait d’éliminer l’un des derniers cas d’usage de Java sur le poste…

Bonjour,

Le problème n’est pas Java en tant que tel. S’il y avait une autre plateforme aussi utilisée, elle serait sûrement tout aussi complexe et tout aussi l’objet de détection de vulnérabilités. Ce dont je discute dans l’article et ceux que je cite est l’enchaînement des événements, notamment quant à la publication de codes « preuve de concept », qui donnent clés en mains les recettes aux délinquants alors qu’une grande partie du public n’a pas eu le temps de se mettre à jour.

Si, le problème est quand même un peu Java qui à la base à été bâclée du point de vue sécurité et peine à rattraper son retard.

À l’heure actuelle, plus grand chose ne peut justifier l’utilisation de Java vue les nombreuses solutions du marché.

Après, le débat sur la responsabilité ou pas de la publication des bogues est sans fin. Rendez-vous sur FD pour voir cela. Certains considèrent non sans raison qu’ils n’ont pas à fournir du travail gratuit aux éditeurs, et encore moins à se préoccuper de leur clientèle…

Oui la publication d’exploits clefs en main ne nous facilite clairement pas la vie. Un peu de réglementation à ce sujet ne ferait pas de mal. Si on regarde les choses froidement, un exploit n’est-il pas un bien à double-usage au sens de la réglementation européenne ?

Concernant la mise à jour par le public, la faute en revient tout de même à Oracle : le système de mise à jour n’est ni pratique ni transparent. Microsoft avec Windows Update fait depuis quelques années un bien meilleur travail. Côté antivirus, on pourrait aussi imaginer un mécanisme de l’AV qui désactive les JRE trop ciblées ou trop anciennes dans les navigateurs utilisés, après avoir posé la question qui va bien peut-être. Mais à ce jour les procédures sont d’un niveau de complexité qui les rend inapplicables par le grand public.

Le mieux est de désactiver Java dans tous les navigateurs à la fois: la version suivante est donc plus sûre que les versions spécifiques de Firefox, Chrome (c’est la version française de celle pour Internet Explorer et tous les navigateurs à la fois):

http://www.java.com/fr/download/help/disable_browser.xml

C’est pour ça que Apple ne communique jamais sur les vulnérabilités détectées ici ou là…

Sinon pour avertir qu’une mise à jour de sécurité est dispo, et inviter à l’appliquer ASAP 😉

Dans mon navigateur Safari, Java est désactivé par défaut !

Apple a justement été le plus lent à mettre à jour les vulnérabilités de Java l’an passé et a été victime dans son entreprise même d’une attaque grâce à un Java qui n’était pas à jour. http://www.reuters.com/article/2013/02/19/us-apple-hackers-idUSBRE91I10920130219 Il n’y a pas vraiment d’OS plus sécurisé par défaut, il faut que l’utilisateur s’informe et se tienne à jour dans tous les cas.