Le 02 octobre après-midi se tenait l’événement de lancement du Cybermoi/s, déclinaison française du Mois européen de la cybersécurité. Il est rediffusé en vidéo. Ce mois de la cybersécurité est destiné à mobiliser l’ensemble de la communauté sur des actions de sensibilisation et de prévention sur les risques numériques. Piloté par l’ENISA au niveau européen, pour la première fois à l’occasion de la 11e édition, c’est l’équipe de cybermalveillance.gouv.fr qui en est chargée au niveau français. Un site Internet spécial y est consacré.

Au niveau européen, le thème choisi pour cette année est: #BeSmarterThanAHacker (soyez plus malin qu’un hacker).

En France, il a été décidé de mettre l’accent plus précisément sur la fraude par ingénierie sociale sous le mot clé #CyberResponsable. En pratique, « tout au long du mois d’octobre 2023, des activités vont être organisées en France et en Europe autour des enjeux de cybersécurité : action citoyenne, conférences, campagnes vidéos, articles… Comme chaque année, un panel d’acteurs publics, privés et associatifs se mobiliseront pour proposer un programme de sensibilisation pédagogique à destination de tous les publics et ainsi développer une culture européenne cyber commune. ». Le site Web du Cybermoi/s propose un agenda des événements, un kit de communication et aussi vous proposer de participer en relayant les messages #CyberResponsables sur vos réseaux sociaux.

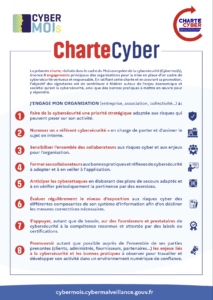

La Charte Cyber

Une des initiatives de ce Cybemoi/s me tient particulièrement à cœur: il s’agit de la diffusion d’une Charte Cyber par laquelle 83 organisations appellent tous les acteurs à se mobiliser au travers de 8 engagements simples et concrets pour promouvoir un cadre de cybersécurité vertueux et responsable.

Le second engagement est peut-être l’un des plus à même de transformer l’approche de la cybersécurité:

2. Nommer un « référent cybersécurité » en charge de porter et d’animer le sujet en interne.

En effet, de la même façon que les référents informatique et libertés, devenus avec le RGPD des délégués à la protection des données, ont permis d’abord par une démarche volontaire, puis avec un caractère obligatoire de porter au sein de toutes les organisations le sujet de la protection des données à caractère personnel, il me paraît essentiel d’emprunter aujourd’hui le même chemin pour la sécurité numérique. Bien entendu, toutes les organisations, notamment les plus petites, ne peuvent pas avoir un responsable de la sécurité des systèmes d’information de plein exercice, mais à tout le moins quelqu’un chargé de suivre ces sujets, sensibiliser et conseiller sa hiérarchie. Peut-être dans une prochaine loi prévoira-t-on un cadre incitatif et protecteur pour le développement des référents cybersécurité dans les associations, entreprises et collectivités locales de petite taille et bien entendu des RSSI dans toutes les organisations dont la taille ou la complexité le nécessitent.

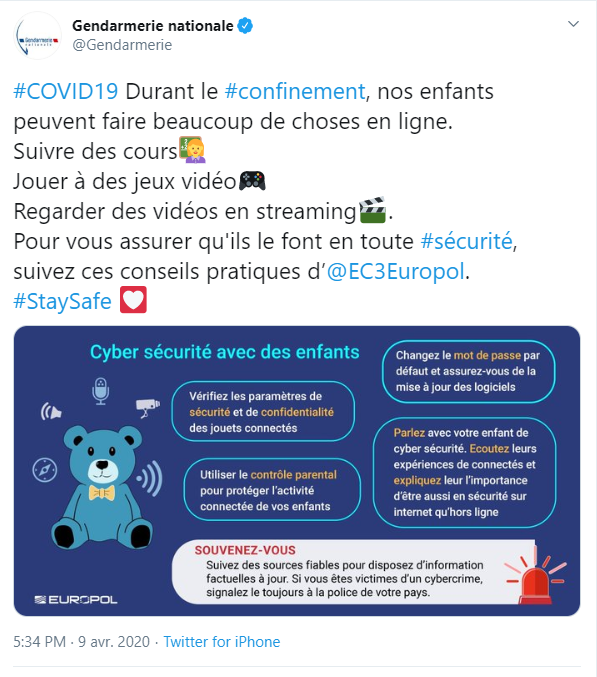

Mobilisation de la gendarmerie

Enfin, au cours de ce Cybermoi/s la gendarmerie se mobilise en intervenant dans différents événements organisés au niveau national et dans les territoires. Cette année le Commandement de la gendarmerie dans la cyberespace (COMCYBERGEND) proposera plusieurs vidéos de sensibilisation à certains risques numériques. La première a été publiée le 02 octobre: