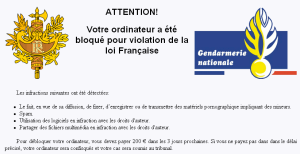

Mise à jour du 15 janvier 2012: Attention, ce virus se propage toujours, par exemple avec des variantes réclamant 100 euros et utilisant ce genre de pages d’avertissement, comme le signale le forum Malekal (voir ici):

Drôle de semaine pour pas mal d’usagers de l’Internet et pour la communauté NTECH de la gendarmerie. En effet, dès samedi 10 décembre nous avons commencé à recevoir des sollicitations au sujet de tentatives d’escroquerie utilisant l’image de la gendarmerie. La spécificité de cette campagne par rapport aux escroqueries par courrier électronique dont nous sommes familiers, c’est qu’elles exploitaient un virus informatique.

Drôle de semaine pour pas mal d’usagers de l’Internet et pour la communauté NTECH de la gendarmerie. En effet, dès samedi 10 décembre nous avons commencé à recevoir des sollicitations au sujet de tentatives d’escroquerie utilisant l’image de la gendarmerie. La spécificité de cette campagne par rapport aux escroqueries par courrier électronique dont nous sommes familiers, c’est qu’elles exploitaient un virus informatique.

Le processus vécu par les victimes est le suivant: en visitant un site à fort trafic (notamment des sites diffusant des vidéos en streaming), une publicité affichée sur le site déclenche l’exécution d’un programme qui exploite une vulnérabilité présente sur leur ordinateur (notamment dans des versions de Java sous Windows XP et Windows Vista). Celle-ci installe ensuite le cheval de Troie (souvent après des messages d’avertissement mal interprétés par les victimes) qui vient bloquer l’ordinateur et affiche un message réclamant le paiement d’une amende.

Les escroqueries sur Internet adoptent de nombreux ressorts pour parvenir à leurs fins. Celle-ci en cumule plusieurs qu’il est intéressant de décomposer:

- l’utilisation de l’image d’une institution ou d’une entreprise;

- la faute que l’on peut réparer;

- l’obstruction.

Utilisation de l’image d’une institution

Les campagnes de phishing, les escroqueries à la lotterie et beaucoup d’autres formes de scams utilisent l’image d’une institution. Récemment ont été évoquées les campagnes de phishing liées aux impôts, mais ce sont aussi les plus grandes marques – et en particulier les établissements bancaires et les sociétés de l’Internet – qui voient leur image utilisée. Très souvent c’est uniquement le logo et la marque, mais parfois cela va plus loin et c’est toute la mise en page classique d’un document ou d’un site Web qui sont utilisés pour tromper la victime.

Dans le cas présent, c’est le logo de la gendarmerie qui est exploité, associé à celui de la République française. Ils sont naturellement associés au respect de la loi:

Le symbole de la République utilisé est une de ses représentations historiques: le faisceau de licteur, mais dans la version que l’on retrouve sur Wikipédia. Il est aujourd’hui utilisé par la Présidence de la République et on le retrouve par exemple sur nos passeports.

C’est donc très clairement le public français qui est visé. D’ailleurs, la version du virus qui est diffusée en France est effectivement liée à l’implantation géographique de la victime. En effet, comme ont pu le noter certains analystes (voir article sur Malekal), le mode de diffusion de ce virus utilise la possibilité pour des bannières publicitaires de s’adapter au pays d’où provient la connexion (c’est une fonctionnalité offerte par les sociétés qui offrent ce type de services). Derrière ce sont de véritables kits qui sont exploités (comme Blackhole) et donc vont permettre de déclencher des vulnérabilités en fonction de la configuration de la machine visée.

Dans les cas précédents qui ont été rapportés récemment, ce sont d’autres services de police qui ont été utilisés, en particulier la police allemande, mais aussi suisse, espagnole, hollandaise ou argentine.

La faute que l’on peut réparer

Le message d’alerte affiche ensuite une liste de fautes que l’on aurait commises: pédopornographie et atteintes aux droits d’auteurs. Ce mécanisme fait appel à l’inconscient collectif fortement marqué par ces sujets. Ainsi, une personne qui va sur des sites pornographiques en se cachant de son entourage pourra penser qu’il a pu visiter des sites illégaux sans y faire attention. Une autre qui télécharge des séries ou des films, sans toujours vérifier si leur origine est légale se sentira concernée. La victime est alors placée dans l’incertitude (qu’est-ce qu’on me reproche exactement ?), dans le qu’en dira-t-on (qu’est-ce que vont en penser ma femme, mes collègues ?) et dans la crainte d’une action policière (je n’ai jamais rencontré les gendarmes… est-ce qu’ils vont être durs avec moi ?).

Mais tout de suite, est offerte la possibilité de s’en sortir, par le paiement d’une amende. Le montant a l’air suffisamment sérieux (100 ou 200€ dans les cas rapportés), même si la méthode de paiement paraît un peu moins officielle (tickets et cartes prépayés).

Dans les autres formes de rançons réclamées par des escrocs, souvent le ressort de la sexualité est utilisé (et les interdits qui y sont associés), et l’accusation très forte et exagérée pour faire peur (« la femme avec qui tu discutais était ma petite sœur mineure… »). Il s’agit ici d’isoler les victimes, de les placer dans un angle dont elles ne pensent pas pouvoir se sortir, où elles auront même peur d’appeler à l’aide. L’escroc est devenu le seul ami de la victime, celui qui peut l’aider.

L’obstruction

C’est la même logique et d’autres ressorts qui sont utilisés dans les virus de rançonnement et exploités ici de façon complémentaire. L’ordinateur ne fonctionne plus et on en a besoin (ou bien on a peur d’expliquer à son propriétaire qui nous l’a prêté qu’on a fait une bêtise). Un obstacle de plus donc entre la victime et la solution de son problème. Dans certaines formes simplifiées de ces virus, c’est un simple blocage de l’ordinateur (fenêtre d’avertissement empêchant l’utilisation et parfois chiffrement des données rendant l’ordinateur inutilisable) ou du téléphone qui est réalisé:

Bilan de la semaine

Dès le week-end dernier, la communauté des enquêteurs NTECH s’est mobilisée pour échanger de l’information sur ces affaires, d’abord pour avertir les collègues de ces cas, puis donner les bons conseils aux enquêteurs et aux victimes. Des fiches d’information ont par exemple été diffusées par les NTECH dans chaque département. Des échanges ont aussi lieu avec la police nationale, localement et nationalement (avec l’OCLCTIC et la plateforme de signalement Pharos, avec la BEFTI à Paris), qui reçoivent aussi de nombreuses sollicitations.

Pour faciliter la coordination, la permanence de la division de lutte contre la cybercriminalité, a ainsi reçu et traité plusieurs dizaines d’appels par jour sur ce dossier, recoupé et relayé les informations.

Le service de presse (SIRPA) de la gendarmerie a diffusé l’information auprès de l’AFP dès mardi (dépêche AFP reprise ici sur Tahiti infos) pour informer les médias et les pousser à reprendre les informations utiles diffusées sur un certain nombre de forums d’entraide.

L’information est reprise:

- Mercredi 14 décembre, l’Est éclair, Numérama, Europe1, 20Minutes

- Jeudi 15 décembre, France-Soir, l’Expansion.com, 01Net, Newzilla, Génération NT, leParisien.fr, le Télégramme, Presse Océan

- Vendredi 16 décembre, France 3 Nord-Pas-de-Calais, L’Alsace, JT 13h France 2 (25′)

- Samedi 17 décembre, La voix du Nord

Les conseils

D’abord de bon sens: la gendarmerie, la police ou les services publics en général, n’iront pas bloquer votre ordinateur et vous menacer de devoir payer une amende, encore moins pour des faits totalement vagues et par un moyen de paiement plutôt réservé à des applications ludiques. Donc, dans ces cas-là se renseigner sur Internet (comme l’ont fait de nombreuses victimes sur des forums d’échanges) ou appeler l’administration concernée et ne jamais payer de sommes d’argent dans un tel contexte.

Sur le plan technique ensuite: tenir à jour son système d’exploitation, les différents logiciels et ajouts (plugins) installés (Java, Flash, Adobe reader pour ne citer que quelques-uns), ainsi que les solutions de sécurité (tels les antivirus). Pour les personnes dont l’ordinateur a été contaminé, plusieurs guides d’aide à la désinfection existent (Melani– agence Suisse de sécurité informatique – signalé par @xylit0l, Malekal).

Sur le plan judiciaire enfin. Evidemment, l’installation malveillante d’un virus sur un ordinateur constitue une atteinte à un système de traitement automatisé de données, puni notamment en France par les articles 323-1 et suivants du code pénal. Toutefois, il n’est pas forcément judicieux de porter plainte pour toutes les occurrences de tels faits, même si vous en avez parfaitement le droit. Nous sommes parfaitement au courant que chaque jour des centaines de personnes sont concernées en France et les enquêteurs de la communauté NTECH sont d’ailleurs mobilisés pour répondre à vos questions et vous assister, en particulier sur ce cas comme je vous l’expliquais plus haut.

Dans ce cas, le conseil que l’on peut donner, est de ne déposer formellement plainte que si vous avez malheureusement payé la rançon réclamée. Cela nous permettra d’envisager, avec l’accord des juridictions locales concernées (votre Procureur de la République), de remonter sur les moyens de paiement utilisés.

Mardi 31 mai, se tenait le lancement du projet

Mardi 31 mai, se tenait le lancement du projet