La société Symantec publie ces jours-ci son rapport sur les menaces à la sécurité sur Internet en 2008. Le document est intégralement téléchargeable depuis le site de la société.

Il s’agit d’informations collectées par Symantec, notamment par la collecte de données auprès de ses clients et par ses propres équipes. Même si on ne doit pas prendre de telles études pour une vision parfaite de la situation, elles sont toujours très intéressantes à parcourir. Qu’en retenir ?

- Les sites Web sont en tête des modes de compromission pour l’année 2008 ; ainsi, des sites particulièrement visités ont été compromis pour diffuser des logiciels malveillants ; la mise en place de ces vecteurs est facilitée par l’utilisation des mêmes plate-formes et la présence des mêmes vulnérabilités sur un nombre important de sites, qui sont parcourus automatiquement pour y déposer le vecteur ; les vulnérabilités concernées pour pénétrer ces sites sont souvent classées comme moyennes et donc ont moins de chance d’avoir été comblées ;

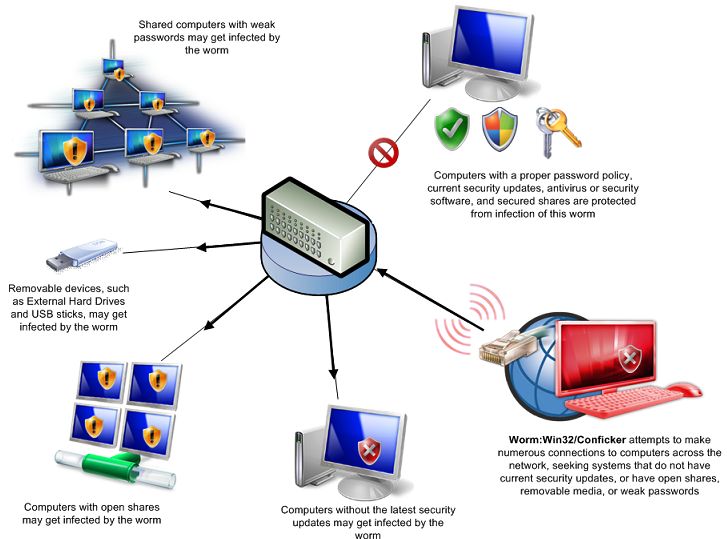

- A contrario, le rapport souligne que c’est une vulnérabilité importante qui a été exploitée pour diffuser le ver le plus actif du moment – Conficker. A ce sujet, vous pouvez lire un intéressant point de vue sur le blog de Sid.

- Les motivations des délinquants du Net sont toujours majoritairement financières – ce n’est pas près de changer. En effet, les charges actives des logiciels malveillants tout comme les attaques de hameçonnage ciblent tout particulièrement les données personnelles et les données liées aux instruments bancaires (cartes, comptes,…).

- Le rapport confirme le marché noir dont font l’objet ces données et en particulier les numéros de cartes bancaires : 32% de l’offre sur les marchés noirs observés par Symantec pour des montants allant de quelques cents à 30 dollars, devant les informations sur l’accès aux comptes bancaires ou aux comptes de courrier électronique. Les données liées aux cartes bancaires sont manifestement les plus faciles à intercepter et à réutiliser.

- Des kits clés en main de fabrication de virus et autres vers se sont répandus de façon accrue en 2008, entraînant une hausse spectaculaire des codes malicieux distincts observés (+165%).

- Enfin, ils soulignent les résultats d’actions concertées pour lutter contre la diffusion des menaces les plus vivaces (comme la diffusion de Conficker depuis la fin 2008 et la création du groupe de travail contre Conficker). Comme je l’ai déjà écrit, on peut en tous cas regretter que les pouvoirs publics n’y soient pas officiellement associés pour permettre des suites judiciaires à ces mesures techniques et à cette collecte de preuves.

Ce rapport, comme d’autres sources d’informations, confirment chiffres et exemples concrets à l’appui, la présence de plus en plus prégnante de groupes criminels organisés derrière les menaces qui pèsent aujourd’hui sur Internet.

Enfin, il est amusant de noter que la menace la plus significative pour 2008, à savoir l’exploitation de vulnérabilités sur des sites Web – notamment de type cross-site scripting – aurait aussi frappé Symantec, comme le souligne une alerte publiée aujourd’hui. Cela démontre une fois de plus que nul n’est à l’abri de ces failles – comme de nombreux autres cas cités dans l’article – et l’important est d’être à l’affût et de corriger rapidement ses défaillances