Un des points de départ de la réflexion sur cet article, est la question de savoir s’il faut réagir aux actions de certaines personnes se réclamant des Anonymous et qui montent différentes opérations contre des sites pédophiles, propédophiles, diffusant des images ou des discussions en rapport avec ces sujets (voir l’article du Monde.fr).

Que se passe-t-il? Des personnes publient des listes de noms, d’adresses électroniques, voire d’adresses postales qui auraient été retrouvées sur différents espaces de discussion, ou d’échanges en rapport avec les atteintes aux mineurs. Par ailleurs, ils s’en prennent à certains de ces sites pour en empêcher le fonctionnement, voire à certains hébergeurs. Enfin, l’information est relayée dans la presse est l’une des questions qui se pose est de savoir s’il peut y avoir des suites judiciaires. Les personnes qui critiquent ces actions se voient parfois reprocher d’être favorables aux pédophiles.

Pour l’instant, il semblerait que sont essentiellement concernés des personnes résidant en Belgique ou aux Pays-Bas.

Beaucoup de problèmes sont soulevés par ces actions:

- ceux qui les réalisent commettent différentes infractions et ils pourraient être mis en cause ;

- de façon générale, il n’est pas du rôle du public de mener des enquêtes, mais celui des autorités judiciaires, dans le cadre prévu par la loi qui préserve les droits des individus et la présomption d’innocence ;

- au passage, des personnes totalement innocentes peuvent voir leur identité mise en relation avec des infractions qu’ils n’ont pas commises, qu’il s’agisse d’erreurs d’appréciation, d’absence de preuves, de pseudonymes ou d’homonymes ;

- il n’est pas certain que cela puisse permettre des enquêtes judiciaires, selon les circonstances et selon les pays ;

- des enquêtes judiciaires en cours pourraient être compromises, notamment s’agissant d’opérations visant à infiltrer ce type de plateformes.

Sur Twitter aussi

Une autre série de débats est née de multiples « retweets » ces derniers jours appelant à signaler des comptes Twitter soupçonnés soit très clairement de diffuser des images à caractère pédopornographique, soit d’être favorables à la pédophilie. On pourra notamment lire l’article du Figaro à ce sujet et un article de blog cité par cet article (blog de Paul da Silva).

Que font les services d’enquête et la justice ?

L’action dans ce domaine est quotidienne et résolue, en Europe et plus particulièrement en France. La législation française est particulièrement claire, réprimant tout aussi bien la pédopornographie que les propositions sexuelles à des mineurs de moins de quinze ans. La pédopornographie est toute représentation pornographique mettant en scène des mineurs (c’est-à-dire des personnes de moins de 18 ans). Sont interdites la fabrication de ces documents (images ou vidéos notamment), leur diffusion ou encore leur détention ou leur consultation habituelle. Plusieurs dizaines d’enquêteurs de la police et de la gendarmerie ont été formés en France depuis le vote de la loi sur la prévention de la délinquance en 2007 aux investigations sous pseudonyme qui permettent notamment de mener des enquêtes dans des espaces de discussion destinés à préparer ou réaliser de telles infractions contre des mineurs.

L’action judiciaire se déroule la plupart du temps avec une certaine discrétion pour préserver les droits de l’ensemble des parties, qu’il s’agisse des victimes ou des mis en cause. Certaines affaires sont médiatisées pour sensibiliser le public sur cette action et contribuer à la prévention de tels faits, ou parce qu’elles se sont déroulées sous le regard du public. Au passage, contrairement à ce qui a pu être écrit dans la presse récemment, ce n’est certainement pas la semaine dernière « la première fois » qu’un compte Twitter a été fermé pour diffusion de contenus pédopornographiques.

Que peut faire le public contre les atteintes aux mineurs sur Internet ?

Il est important de se tenir informé sur les risques, notamment si l’on est parent ou que l’on s’occupe d’enfants. Il est important dans ce contexte de maintenir un dialogue avec les enfants sur leur pratique de l’Internet et selon leur âge de contrôler éventuellement cet usage (par exemple avec l’aide d’un logiciel de contrôle parental, mais ce ne sera jamais suffisant).

Si on découvre des faits qui semblent relever d’infractions de cette nature, la seule bonne solution est de les signaler aux services chargés d’enquêter sur ces faits. En France, la plateforme de signalement conjointe à la police et à la gendarmerie est hébergée par l’OCLCTIC et joignable à l’adresse: https://www.internet-signalement.gouv.fr/. En Belgique, l’adresse est https://www.ecops.be/. Une vérification systématique est réalisée sur les signalements transmis à cette équipe et si une enquête est justifiée elle sera rapidement confiée à un service spécialisé. D’autres canaux existent pour la dénonciation de contenus illicites de ce type, notamment le Point de contact de l’AFA en France (et le lien présent obligatoirement depuis la page d’accueil de tout FAI ou hébergeur en France), ou encore le réseau INHOPE.

Il ne faut surtout pas rediffuser l’adresse de ces contenus (qu’il s’agisse de l’adresse d’un site Web ou le pseudonyme d’un compte Twitter) à d’autres en appelant à les « dénoncer en masse ». D’abord c’est contre-productif, parce que l’objectif est justement que ce type de contenu ne puisse être visible et qu’une seule dénonciation suffit à ce qu’un contenu soit évalué, notamment sur les plateformes de signalement officielles. Ensuite, on risque de soi-même commettre une infraction : pour diffamation si la situation a été mal évaluée (on retweete souvent ce type de message sans vérifier, ce qui semble normal) ou bien a contrario si l’on facilite la diffusion du contenu illégal (ne pas oublier que Twitter est un média mondial et qu’on est en principe lu et lisible par tout le monde).

Rajoutons que sur Twitter en particulier (voir la page d’information), comme sur Facebook (pages d’aide), on peut directement signaler un contenu préjudiciable par différentes fonctions (Lien « Signaler ce contenu » à côté d’une vidéo ou d’une image sur Twitter, ou lien « Signaler » dans le menu déroulant de chaque contenu sur Facebook).

Si un enfant est manifestement en danger immédiat, il faut prévenir rapidement des services capables de traiter urgemment la situation, par exemple en composant le 17 ou le 112 en France ou encore le 119 Allo Enfance en Danger (le 119 est joignable 24h/24 et 7 jours sur 7). Voir sur Wikipédia la liste des numéros d’urgence selon votre pays.

Enfin, si l’on souhaite s’investir durablement, différentes associations contribuent en France et ailleurs à la lutte contre les atteintes aux mineurs sur Internet. On peut citer sans ordre de préférence la Fondation pour l’Enfance, Action Innocence ou encore e-Enfance, et il y en a d’autres abordant ces questions sous différents angles.

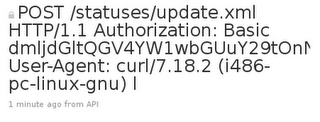

![Twitter_Badge_1[1] Twitter_Badge_1[1]](http://crimenumerique.files.wordpress.com/2009/11/twitter_badge_11.png) Au début du mois de Novembre, une vulnérabilité touchant la fonction de re-négociation des protocoles de sécurisation SSL/TLS était rendue publique (et

Au début du mois de Novembre, une vulnérabilité touchant la fonction de re-négociation des protocoles de sécurisation SSL/TLS était rendue publique (et ![TLS-renegotiate[1] TLS-renegotiate[1]](http://crimenumerique.files.wordpress.com/2009/11/tls-renegotiate1.png?w=115)