Il y a quelques minutes j’ai reçu directement dans mon client Skype un message d’un interlocuteur qui n’est pas dans ma liste de contacts. Le message contient un texte assez classique pour inciter l’utilisateur à mettre à jour son ordinateur suite à une infection supposée:

Le message incite aussi à rajouter cet utilisateur parmi ses contacts.

Le message incite aussi à rajouter cet utilisateur parmi ses contacts.

Son pseudo dans mon cas: instruction.upd.6 et le lien proposé pour « réparer » mon système d’exploitation « www.updatetn.com ». Le client que j’utilise est le client Skype pour Linux qui n’est malheureusement pas particulièrement tenu à jour par la société qui le développe et qui est toujours en version « bêta ».

Ce nom de domaine a été enregistré le 26 février 2011 (aujourd’hui) par un certain Mario Lipak en République Tchèque grâce aux services de la société Enom:

Domain Name: UPDATETN.COM

Registrar: ENOM, INC.

Whois Server: whois.enom.com

Referral URL: http://www.enom.com

Name Server: DNS1.NAME-SERVICES.COM

Name Server: DNS2.NAME-SERVICES.COM

Name Server: DNS3.NAME-SERVICES.COM

Name Server: DNS4.NAME-SERVICES.COM

Name Server: DNS5.NAME-SERVICES.COM

Status: clientTransferProhibited

Updated Date: 26-feb-2011

Creation Date: 26-feb-2011

Expiration Date: 26-feb-2012>>> Last update of whois database: Sat, 26 Feb 2011 12:58:30 UTC <<<

[…]

Registration Service Provided By: Unpicked.com

Contact: support@unpicked.com

Visit: http://www.unpicked.comDomain name: updatetn.com

Registrant Contact:

–

Mario Lipak ()Fax:

Haria 55

Referral URL:www.unpicked.com

Prague, CZ 44300

CZAdministrative Contact:

–

Mario Lipak (mariolipak@gmail.com)

+420.2495614

Fax: +420.2495614

Haria 55

Referral URL:www.unpicked.com

Prague, CZ 44300

CZTechnical Contact:

–

Mario Lipak (mariolipak@gmail.com)

+420.2495614

Fax: +420.2495614

Haria 55

Referral URL:www.unpicked.com

Prague, CZ 44300

CZStatus: Locked

Name Servers:

dns1.name-services.com

dns2.name-services.com

dns3.name-services.com

dns4.name-services.com

dns5.name-services.comCreation date: 26 Feb 2011 07:33:00

Expiration date: 26 Feb 2012 02:33:00

[…]

Mise à jour 14:00

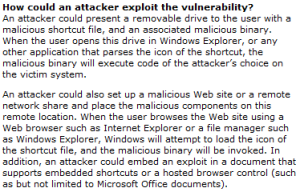

En fonction de la façon dont on se connecte à ce site, le visiteur est redirigé vers une page PHP particulière. Celle-ci contient des informations vous faisant croire que votre ordinateur a été infecté (et qui dans ce cas est fabriquée pour ressembler à une fenêtre classique de Windows) :

et charge aussi cette boîte d’avertissement:

Enfin, si vous cliquez sur l’un des messages, vous êtes redirigé vers un site d’achat en ligne http://secureonlinestore.net/… soit un nom de domaine qui ressemble au précédent par son parcours d’enregistrement, mais qui est référencé auprès d’un client habitant en Lituanie:

Domain Name: SECUREONLINESTORE.NET

Registrar: ENOM, INC.

Whois Server: whois.enom.com

Referral URL: http://www.enom.com

Name Server: DNS1.NAME-SERVICES.COM

Name Server: DNS2.NAME-SERVICES.COM

Name Server: DNS3.NAME-SERVICES.COM

Name Server: DNS4.NAME-SERVICES.COM

Name Server: DNS5.NAME-SERVICES.COM

Status: clientTransferProhibited

Updated Date: 04-feb-2011

Creation Date: 04-feb-2011

Expiration Date: 04-feb-2012>>> Last update of whois database: Sat, 26 Feb 2011 13:32:20 UTC <<<

[…]

Registration Service Provided By: Unpicked.com

Contact: support@unpicked.com

Visit: http://www.unpicked.comDomain name: secureonlinestore.net

Registrant Contact:

SecureOnlineStore Inc.

Andrew Bradley ()Fax:

53/54, Latviu st

Referral URL:www.unpicked.com

Vilnius, LI 2600

LTAdministrative Contact:

SecureOnlineStore Inc.

Andrew Bradley (abradley@asia.com)

37052725555

Fax: 37052725555

53/54, Latviu st

Referral URL:www.unpicked.com

Vilnius, LI 2600

LTTechnical Contact:

SecureOnlineStore Inc.

Andrew Bradley (abradley@asia.com)

37052725555

Fax: 37052725555

53/54, Latviu st

Referral URL:www.unpicked.com

Vilnius, LI 2600

LTStatus: Locked

Name Servers:

dns1.name-services.com

dns2.name-services.com

dns3.name-services.com

dns4.name-services.com

dns5.name-services.comCreation date: 04 Feb 2011 10:22:00

Expiration date: 04 Feb 2012 05:22:00

Et en réalité ce site ouvre une fenêtre (IFRAME) sur un site de commerce électronique beaucoup plus recommandable connu (Swreg/Digital River), pour le produit « Computer Repair service – Virus/Spyware & Malware Removal – Instant Online Repair » et un mondant de €15.29 (ou $19.95) avec une référence d’affiliation particulière (affil5777) qui doit être la référence de celui qui a diffusé ce spam via Skype.

Il s’agit évidemment de nous vendre du vent… Peut-être la suite nous en dira plus sur quel est le commerçant un peu douteux derrière ce stratagème.

En guise de première conclusion quelques conseils

- Méfiez-vous des inconnus qui vous contactent sur vos logiciels de messagerie instantanée

- Ne cliquez pas sur un lien sans être certain de sa provenance et de la volonté de celui qui vous l’envoie de le partager.

- Utilisez les fonctions de vos logiciels de messagerie instantanée permettant de bloquer ou de signaler en comme émetteur de spam un contact malveillant.

- Ne faites jamais confiance aux sites Web qui vous signalent que votre ordinateur est contaminé par des dizaines de logiciels malveillants.

- N’installez ou n’achetez que des logiciels de sécurité (antivirus, antispyware, etc…) pour lesquels vous avez lu des recommandations provenant de publications sérieuses.

Mise à jour 17:40

En faisant quelques recherches sur le nom de ce service ou logiciel « Computer Repair service – Virus/Spyware & Malware Removal – Instant Online Repair » on tombe sur un nombre de sites qui se ressemblent dans leur fonctionnalité, mais pas forcément dans leur mise en page ou leur contenu. A chaque fois il s’agit de vous offrir un service d’assistance en ligne pour réparer votre PC en cas d’incident, dont certains correspondent à ce prix de $19.95. Ces services sont-ils sérieux ? Certains semblent exister depuis longtemps, d’autres depuis très peu de temps.

Dans le cas qui nous préoccupe on est directement amené sur une page de paiement, sans explication sur la nature ou du service proposé. Arnaque en vue donc!

Action Innocence lance aujourd’hui le Netcode. Ce nouvel outil de prévention décline une dizaine de règles de bonne conduite sur le Net à destination des ados sous forme des saynètes dessinées divertissantes et parlantes :

Action Innocence lance aujourd’hui le Netcode. Ce nouvel outil de prévention décline une dizaine de règles de bonne conduite sur le Net à destination des ados sous forme des saynètes dessinées divertissantes et parlantes : Pour télécharger la plaquette, rendez-vous

Pour télécharger la plaquette, rendez-vous ![Mule[1]](http://crimenumerique.files.wordpress.com/2010/10/mule1.jpg?w=150)