BBC Click

Le 12 mars dernier, une affaire faisait le tour de l’actualité sur Internet : des journalistes de la BBC ont montré dans un reportage comment il était possible aujourd’hui de louer les services d’un botnet, ces réseaux de machines zombies qui permettent de commettre la plupart des malveillances sur Internet : diffusion de courriers électroniques non sollicités (spams), attaques en déni de service distribué, hébergement furtif de sites de phishing, etc.

Fonctionnement de principe des botnets

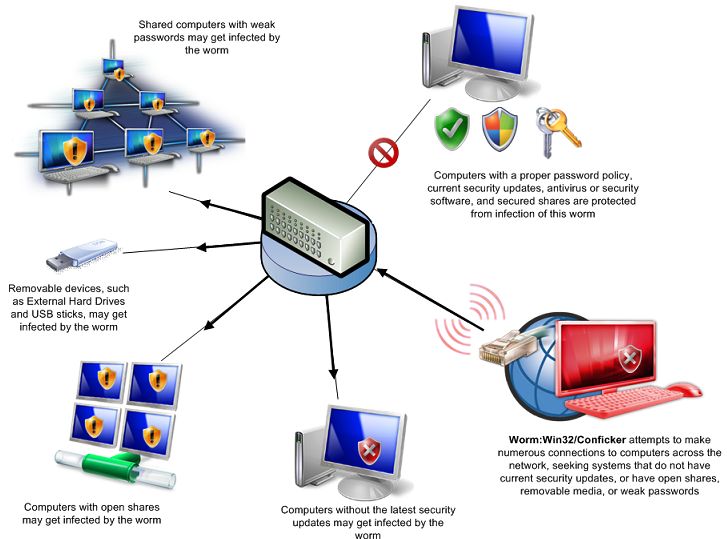

L’idée est de diffuser via Internet un ver, c’est-à-dire un virus qui se propage de proche en proche par ses propres moyens. Ce ver en contaminant un ordinateur en prend pratiquement le contrôle, se connecte à un serveur de commande piloté par le propriétaire du botnet, et la machine devient ce qu’on appelle une machine zombie. La particularité de ce type de virus c’est qu’il ne perturbe pas forcément de façon exagérée le fonctionnement de l’ordinateur qui l’héberge, mais a plutôt intérêt à ce qu’il soit connecté aussi souvent que possible sur Internet et en plein état de marche, pour pouvoir profiter de sa connectivité et de sa puissance de calcul.

C’est par le cumul des capacités de dizaines ou de centaines de milliers de tels zombies que les criminels constituent des botnets – réseaux de bots – qu’ils peuvent exploiter pour commettre leurs méfaits de façon distribuée. Le serveur de commande peut-être un serveur IRC (protocole permettant de dialoguer en temps réel au travers d’un réseau de serveurs interconnectés), un serveur Web ou tout autre protocole au travers duquel le diffuseur du virus pourra faire passer ses commandes et être sûr que toutes les machines contaminées et connectées le visitent régulièrement.

Le ver Conficker – qui est sensé faire l’actualité ce 1er avril (voir l’article que j’ai rédigé voilà quelques jours) – est conçu pour obtenir ses mises à jour et les commandes de son propriétaire de façon similaire, en se connectant sur des serveurs Web dont l’adresse est calculée par un algorithme évolutif.

L’affaire BBC

Ce que cherchaient à mettre en lumière les journalistes de l’émission Click de la BBC, c’était qu’il était possible de louer les services d’un botnet, pour quelques heures ou quelques jours. Le débat qui a germé sur Internet et dans l’actualité par la suite venait de la démonstration qu’avaient cherché à faire les journalistes : non seulement ont-ils loué un botnet de quelques 22.000 machines et donc utilisé à leur insu – et donc de façon illégale – les ordinateurs d’autant de victimes, mais aussi ont-ils testé les fonctionnalités de ce botnet, en envoyant des spams vers des adresses de courrier électronique leur appartenant et en attaquant de façon concertée un serveur Web – hébergé lui aussi de connivence avec les journalistes, heureusement ! On ne sait pas quels dégâts ils ont pu faire au passage…

Dans leurs explications, justifiant leurs actions, les journalistes se camouflaient derrière l’idée qu’ils n’ont pas utilisé le botnet avec des intentions malhonnêtes. Par exemple, ils n’ont pas collecté de données personnelles sur les ordinateurs zombies. Or, il est clair, qu’ils ont pénétré frauduleusement dans les ordinateurs de ces quelques 22.000 victimes, modifié leur comportement, fait transiter des données étrangères (les spams et les attaques), et l’intention frauduleuse est bien là. C’est comme si un délinquant essayait de s’exonérer d’avoir volé une voiture parce qu’il la rend avec quelques litres d’essence en moins seulement et qu’il s’en est seulement servi pour faire le tour de la ville…

Passons, leur démonstration reste inéressante, et il revient à la justice anglaise de décider ou non de l’opportunité de poursuites…

Mais après ?

Un blogueur de ZDnet attire notre attention sur quelques détails de ce reportage, qui se révèlent particulièrement intéressants. Dancho Danchev est un observateur attentif du développement de ces botnets en kit. Ainsi, pour lui, l’exemplaire montré dans le reportage est relativement récent. La plateforme « Chimera » serait commercialisée par un prestataire russe, qui est connu pour une autre série de botnets appelée « Zeus », qui a par exemple des modules optionnels permettant de faciliter le vol de numéros de cartes bancaires sur Internet – autrement appelé carding.

Il conclue ainsi son article :

Le plus inquiétant avec ce type de services de location de logiciels malicieux ou de botnets est leur effort manifeste sur la standardisation, avec pour conséquence une plus grande efficacité et une capacité à changer d’échelle très facilement. Par exemple, à un « consommateur » qui s’interrogeait – avant d’acheter les « services » – sur la capacité du logiciel de contrôle de botnet à contrôler plus de 50.000 hôtes contaminés, le marchand lui a répondu que le botnet le plus important qu’ils opéraient comportait 1,2 millions d’hôtes et fonctionnait parfaitement.

Il ne fait donc plus doute aujourd’hui que non seulement le crime organisé s’est emparé des nouveaux modes de délinquance numériques, mais il en optimise les performances et le rapport. Les botnets sont autant de phénomènes à surveiller, tout comme les hébergeurs malhonnêtes évoqués en novembre dernier. Pour une action plus efficace à leur encontre une action concertée des pouvoirs publics – notamment judiciaires et d’investigation – mais aussi des acteurs techniques de l’Internet est absolument nécessaire.