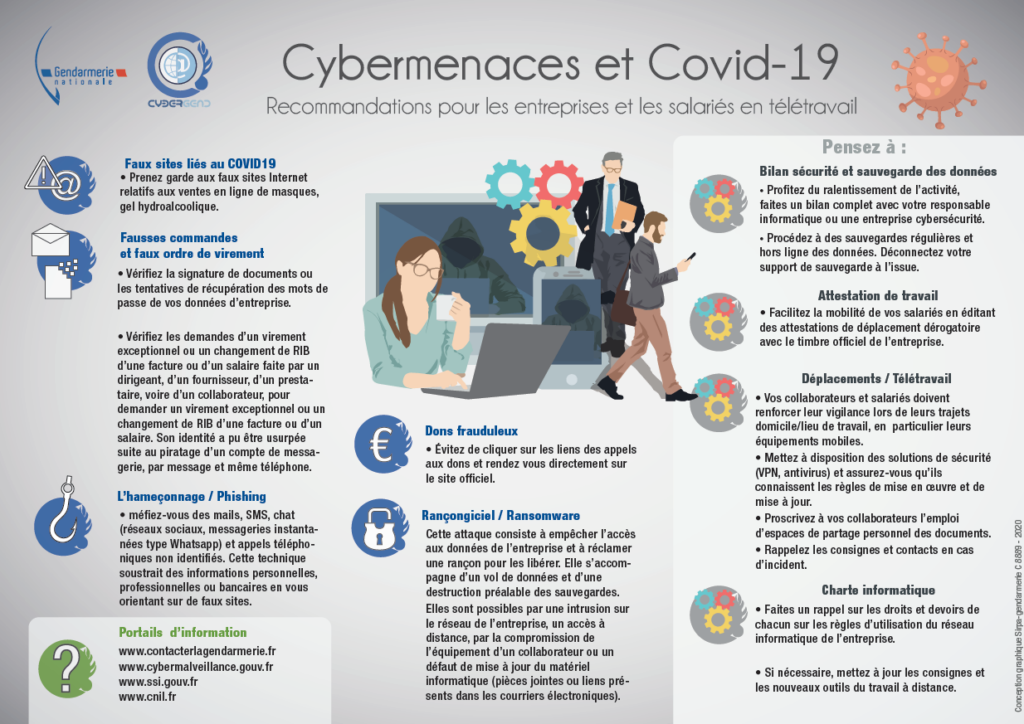

Comme je l’évoquais dans mon billet précédent, la gendarmerie nationale et son réseau CyberGend sont particulièrement mobilisés pour protéger les usagers (entreprises, collectivités, particuliers,…) contre les menaces cybercriminelles qui ne relâchent pas leur pression pendant cette crise épidémique.

L’un des points focaux de notre action est la question du télétravail qui a entraîné des aménagements, voire des changements importants dans les organisations et remet en cause aussi bien les process (comme la vérification des factures, des paiements), que les outils numériques (accès à la messagerie, aux documents partagés, etc.). Aussi, nous diffusons depuis quelques semaines un certain nombre de conseils pour sensibiliser aux risques nouveaux ou exacerbés pendant cette crise. Ils sont synthétisés ci-dessous dans l’infographie que vous pouvez télécharger au format PDF:

Exploitation des accès RDP faiblement protégés

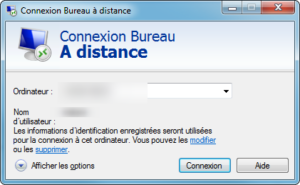

Au cours de nos opérations de prévention, et des échanges avec les acteurs de la cybersécurité, nous avons identifié qu’un grand nombre d’organisations – y compris des professions médicales – avaient déployé des solutions de télétravail reposant sur le partage de l’accès au bureau Windows par le protocole RDP (pour « Remote desktop protocol« ).

Dans beaucoup de cas que nous rencontrons, celui-ci n’est pas suffisamment protégé, soit parce que les contrôles d’accès ne sont pas suffisamment renforcés (en particulier nous relevons l’utilisation de mots de passe trop simples), et les vulnérabilités connues des services RDP ne sont pas corrigées par des mises à jour.

Un des modes de connexion d’accès à distance

Et l’utilisation par les cybercriminels de ces failles pendant la crise du Coronavirus est en pleine effervescence:

- Connexion pour détourner des données personnelles ou confidentielles des serveurs ou des postes de travail

- Installation de rançongiciels

- Utilisation des machines attaquées pour réaliser d’autres attaques par rebond.

- Revente de listes d’adresses de serveurs dont les protections sont trop faibles.

Si vous avez un tel service d’accès à distance configuré sur un serveur Windows ou même un simple poste de travail accessible depuis l’extérieur, d’abord assurez-vous qu’un tel partage est indispensable et ensuite nous vous recommandons les précautions suivantes (à mettre en oeuvre par votre responsable informatique ou votre prestataire):

- Assurez vous de respecter les recommandations de l’ANSSI en matière de solidité et de renouvellement des mots de passe (beaucoup de mots de passe sont trop faibles) et celles touchant à la sécurité des services de bureau à distance – faites les mises à jour! (Bulletin d’alerte 2019-006)

- Si vous n’utilisez pas votre serveur RDP, désactivez-le et vérifiez les règles de votre pare feu

- Assurez-vous de n’autoriser des accès distants que pour des utilisateurs ne disposant pas de droits d’administration

- Fermez les accès distants des utilisateurs qui n’ont pas ou plus besoin de l’utiliser (anciens employés, stagiaires)

- Activez le protocole d’authentification Network Level Authentication (NLA) dans ce cas attention à ne pas activer la fonction qui force le renouvellement du mot de passe à la prochaine connexion

- Mettez en place des règles de filtrage géographique ou par adresse IP

- Mettez en place des règles permettant d’identifier une utilisation suspecte (essais répétés, adresse IP inhabituelle, etc)

N’hésitez pas à rediffuser ces conseils auprès de vos contacts professionnels. N’oubliez pas qu’en cas d’incident vous pouvez toujours obtenir de l’assistance et des conseils auprès de Cybermalveillance.gouv.fr, partenaire de la gendarmerie.![]()