Kim Schmitz devant un tribunal NZ

Le 19 janvier, le ministère de la justice américaine annonçait la mise en accusation et l’arrestation des dirigeants de la société Megaupload ainsi que l’arrêt complet de ses activités. Le principal accusé n’a pas facilité son arrestation (les accès étaient hermétiquement fermés) et était alors armé. L’opération menée par les autorités fédérales américaines, en coopération avec les autorités de Nouvelle-Zélande et d’autres pays, contre la nébuleuse Megaupload et sept de ses dirigeants a fait beaucoup de bruit cette semaine. Je vous propose d’examiner les faits présentés par les enquêteurs.

En préambule, j’avais déjà abordé le sujet du streaming et de sa légalité il y a quelques temps. Des sites légitimes de mise à disposition de contenus audiovisuels existent (Dailymotion, Youtube et les plateformes commerciales de diffusion vidéo telles celle d’Apple – Itunes, de la Fnac, etc.), qu’ils aient des accords (commerciaux ou non) avec les ayants-droits ou qu’ils suppriment systématiquement et de façon définitive les contenus contrefaisants. Une des particularités de Megaupload est qu’ils offrent aussi les fichiers au téléchargement direct ce qui peut changer l’interprétation au regard de la législation des différents pays, puisque dans ce cas-là il n’y a pas uniquement une « représentation » de l’oeuvre, mais bien une mise à disposition et la copie qui sont rendues possibles.

L’une des questions que l’on peut se poser est donc: est-ce que Megaupload et les autres sites de la galaxie Mega diffusaient majoritairement des contenus d’origine légale et respectaient la législation en vigueur dans les différentes régions du monde en matière de retrait de contenus signalés, ou bien est-ce qu’ils se comportaient comme un hébergeur bienveillant pour les contenus d’origine illégale ? En résumé, sont-ils de simples hébergeurs, respectueux de la législation, des hébergeurs pas très sérieux et à qui il faudrait demander de corriger le tir, des hébergeurs regardant d’abord leur intérêt commercial avant de respecter les lois et règlements ou bien pire, est-ce qu’ils incitent par leur fonctionnement à des activités illégales ?

Je vous propose de jeter un coup d’oeil au document de mise en accusation obtenu le 5 janvier dernier par les autorités fédérales devant le grand jury d’Alexandria en Virginie, USA (disponible par exemple sur scribd). Pour en savoir plus sur le rôle d’un grand jury dans le système américain, vous pouvez consulter l’article du Wikipédia anglais ici. Il s’agit de la forme de jury chargée d’examiner et de valider ou rejeter les mises en accusation.

Je vous propose de jeter un coup d’oeil au document de mise en accusation obtenu le 5 janvier dernier par les autorités fédérales devant le grand jury d’Alexandria en Virginie, USA (disponible par exemple sur scribd). Pour en savoir plus sur le rôle d’un grand jury dans le système américain, vous pouvez consulter l’article du Wikipédia anglais ici. Il s’agit de la forme de jury chargée d’examiner et de valider ou rejeter les mises en accusation.

Bien entendu, tant que les personnes n’ont pas été définitivement condamnées, elles doivent être considérées comme innocentes.

Infractions retenues

Cinq infractions principales ont été présentées dans ce dossier contre les personnes mises en cause (traduction personnelle):

- conspiration en vue de commettre des actions de racket ;

- conspiration en vue de commettre des atteintes à la propriété intellectuelle ;

- conspiration en vue de commettre du blanchiment d’argent ;

- l’infraction spécifique de diffusion de contenus protégés par un droit de propriété intellectuelle sur un réseau informatique et la complicité de tels actes ;

- l’infraction spécifique d’atteintes à la propriété intellectuelle par des moyens électroniques et la complicité de tels actes.

La conspiration (conspiracy) correspond à l’infraction française d’association de malfaiteurs (article 450-1 du code pénal). Le document publié à cette occasion permet de comprendre les faits qui sous-tendent cette hypothèse.

Les faits présentés dans l’acte d’accusation

La liste de faits que nous allons faire ci-dessous correspond aux documents présentés par les autorités fédérales américaines. Bien entendu nous ne disposons pas ici de l’ensemble des éléments de preuve qui étayent ces déclarations, aussi ils sont à prendre avec toute la précaution nécessaire, ces éléments de preuve devront notamment être discutés devant le tribunal chargé d’examiner ce dossier. Toutefois, le premier tribunal qui a examiné les faits – le grand jury évoqué plus haut – les a tous retenus. Je ne retiendrai ici que les faits les plus saillants. Je mettrai entre [crochets] le numéro du paragraphe de l’acte d’accusation.

Audience des sites Mega

[3] Le site Megaupload était reconnu comme le 13e site Internet le plus visité au monde, avec plus d’un milliard de visiteurs sur toute son existence et 180 millions de comptes enregistrés, 50 millions de visites quotidiennes et 4% du trafic mondial sur Internet.

[16] Le site Megavideo quant à lui, qui était utilisé pour visualiser directement les films diffusés par les serveurs de Mega ou insérer un outil de visualisation sur un site tiers était classé 52e parmi les sites les plus populaires dans le monde.

Capacité de stockage

[38] La société Carpathia (Etats-Unis) louait plus de 25 péta-octets de capacité de stockage à la galaxie Mega, dans plus de 1000 serveurs. Leaseweb (Pays-Bas) de son côté louait plus de 630 serveurs aux mêmes clients.

[69.c] Plus de 65 millions de dollars ont été versés par Mega à ses hébergeurs.

Revenus

[4] Les abonnements permettant un accès illimité au site (sans aucune limite de téléchargement) étaient facturés de quelques dollars par jour à près de €200 pour un abonnement à vie (premium). Les revenus des abonnements sont évalués à 150 millions de dollars. Les revenus publicitaires des plateformes gérées par la société Mega sont évalués à 25 millions de dollars. Aucun reversement significatif ne serait réalisé vers les ayants droits des œuvres protégées.

[9] Les utilisateurs ne disposant pas d’un abonnement premium doivent attendre des temps souvent supérieurs à une heure avant de pouvoir télécharger le contenu souhaité et sont régulièrement incités à souscrire un abonnement.

Nota rajouté à 23:45 : différents trucs étaient échangés entre les utilisateurs pour contourner cette limite. En réalité la possibilité de contourner et donc la possibilité résultante d’échanger différents trucs faisait peut-être partie (je fais ici une hypothèse) du système mis en place pour favoriser le marché parallèle autour des sites de liens et de forums d’utilisateurs.

[17] La visualisation (sur megavideo.com) est limitée à 72 minutes pour tous les utilisateurs non-premium. Les films commerciaux ont une durée le plus souvent supérieure à cette limite ce qui semble indiquer qu’une partie des abonnés premium payait pour pouvoir accéder à ce type de contenus.

[18] Les revenus publicitaires, après avoir été obtenus auprès de prestataires classiques, étaient plus récemment issus exclusivement d’une filiale de la galaxie Mega, Megaclick.com, qui annonçait des tarifs pour les annonceurs nettement supérieurs à ceux couramment pratiqués. [69.y] Google Ad Sense signifie aux responsables de Mega en may 2007 que le nombre d’activités illégales présentes sur leurs plateformes ne leur permet plus de travailler avec eux.

[29] Les revenus personnels de l’accusé principal, Kim Dotcom (suite à un changement officiel de nom…) s’élevaient pour l’année 2010 à plus de 42 millions de dollars.

[41] Plus de 110 millions de dollars parmi les revenus ont transité par le compte Paypal de la galaxie Mega. [42] Plus de 5 millions de dollars par un compte Moneybookers.

[44] Parmi les annonceurs, la société PartyGaming PLC (Partypoker.com) est citée comme ayant dépensé près de 3 millions de dollars en publicités sur les plateformes de la galaxie Mega.

[69] De nombreux exemples dans ce paragraphe montrent que les employés de Mega sont conscients de la diffusion de contrefaçons sur la plateforme et qu’il s’agit de la motivation de l’abonnement par leurs clients.

Rémunération des diffuseurs

[4] Une partie des revenus aurait été utilisée pour rétribuer des personnes qui envoient vers la plateforme des contenus en quantité et de qualité au travers d’un programme appelé « Uploader rewards« .

[69] Ce système de récompense était mis en place dès septembre 2005 et permettait aux personnes qui généraient plus 50.000 téléchargements en trois mois de recevoir $1 pour chaque tranche de mille téléchargements. Dans la version la plus récente notée par les enquêteurs [69.g] le programme consistait à accumuler des points qui donnaient droit soit à des abonnements, soit au versement de sommes d’argent ($10,000 pour 5 millions de points, 1 point étant obtenu pour chaque téléchargement).

Nota: en soi, un système de récompense pour des diffuseurs efficaces n’est pas choquant. Ainsi Youtube a un programme Partenaire et rémunère ses producteurs qui ont la plus grande audience. Toutefois, il doit évidemment s’agir de contenu original sur lequel la personne qui les met à disposition dispose des droits afférents.

[69.r, u] Des copies de courriers électroniques saisis révèlent que des utilisateurs étaient spécifiquement récompensés pour avoir diffusé des contenus contrefaisants (copies de DVD, musiques, magazines).

[69.h…] On note dans ce passage (et dans d’autres [69.bbbb] que des contenus hébergés par Youtube étaient copiés par la galaxie Mega pour être mis à disposition sur leur plateforme (jusqu’à 30% des vidéos présentes sur Youtube).

Utilisation pour le stockage de documents personnels

[7] Les enquêteurs relèvent que seuls les abonnés premium avaient la garantie que leurs contenus seraient conservés sur les sites de la société Mega. Dans tous les autres cas (visiteurs anonymes ou usagers enregistrés gratuits ou non premium), les contenus sont supprimés s’ils ne sont pas téléchargés régulièrement (donc s’ils n’attirent pas un trafic suffisant, en effet toutes les pages de téléchargement affichent des publicités [8]).

[9] Les enquêteurs soulignent encore certaines fonctions qui ne correspondent pas à un usage pour stockage personnel mais plutôt un usage pour une diffusion large, par exemple lorsque les utilisateurs enregistrés sont invités à créer un lien spécifique dans leur compte personnel vers un contenu déjà existant et mis à disposition par un autre utilisateur.

La recherche de contenus

Contrairement à tous les sites populaires de visualisation de vidéos, le site Megavideo.com [10] ne propose pas de moteur de recherche. Au contraire, les utilisateurs sont incités à créer des liens et parfois rémunérés au travers du programme « Uploader rewards« , depuis des sites extérieurs. Ainsi on a vu se créer toute une galaxie de blogs, forums et autres sites de liens qui assuraient la publicité des téléchargements de la société Mega.

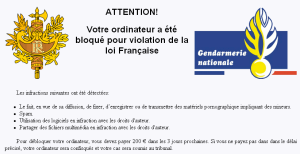

Certains des sites diffusant ces liens avaient déjà été saisis sur requête des autorités américaines. Ainsi ninjavideo.net amène aujourd’hui sur un message très clair:

La personne gérant le site de liens ninjavideo.net a été condamnée le 20 janvier 2012 à 14 mois d’emprisonnement, deux années de mise à l’épreuve, $172,387 d’amende et à la confiscation de ses comptes et matériels.

[14] Selon les enquêteurs, les associés de la société Mega se seraient servis de moteurs de recherches internes pour identifier plus facilement des contenus intéressants et contrefaisants [69.bb, dd, ee]. En outre, la liste des 100 téléchargements les plus populaires aurait été altérée [15] pour n’afficher que des contenus qui paraissent légitimes (extraits de films diffusés librement par exemple).

[19] Les recherches étaient possibles sur Megavideo.com mais semblaient filtrées. Ainsi la recherche de contenus protégés par des droits de propriété intellectuelle ne ramenait aucun résultat alors que les contenus étaient bien accessibles sur la plateforme grâce à des liens directs. D’ailleurs, dans [69.rrrr] on voit qu’ils envisagent en septembre 2011 de rajouter des vidéos complètes dans leurs résultats.

Retrait des contenus illégaux

[20..23] Lorsque des contenus contrefaisants leur étaient signalés par les ayants-droits, uniquement le lien faisant l’objet du signalement était supprimé. Or, la plateforme Mega ne stockait un fichier identique qu’une seule fois, apparemment grâce à de simples fonctions de hachage classiques (MD5). Et le fichier contrefaisant stocké une seule fois dans leurs systèmes et l’ensemble des autres liens de leur plateforme pointant vers le même fichier n’étaient pas supprimés en même temps que le lien objet du signalement, permettant à l’infraction de se poursuivre, alors qu’il aurait été facile de les supprimer automatiquement.

[24] D’ailleurs, lorsqu’il s’agissait de retirer des contenus plus problématiques pour eux (dont la pédopornographie), ils utilisaient bien cette méthode pour supprimer intégralement le contenu de leur plateforme.

[25] Des demandes officielles ont été adressées en juin 2010 à la société Mega au sujet de 39 films diffusés illégalement sur la plateforme. Au 18 novembre 2011, 36 de ces films étaient encore disponibles.

[69.q] En utilisant son compte personnel Kim Dotcom aurait personnellement mis à disposition en décembre 2006 une copie d’un morceau du chanteur 50 Cent, toujours accessible sur la plateforme en décembre 2011. Les enquêteurs relèvent d’autres exemples de diffusion par des personnels de Mega, ou de preuve qu’ils se servaient eux-mêmes de la plateforme pour visualiser des contrefaçons [69.ww].

[69.jj] Parmi les instructions données par Kim Dotcom à ses subordonnés, les signalements de contenus contrefaisants provenant de particuliers doivent être ignorés. De même, il invite ses collaborateurs à ne pas traiter les signalements massifs [69.zz, aaa]. Les ayants-droits sont d’ailleurs limités dans les demandes qu’ils peuvent faire chaque jour dans les interfaces qui leur sont dédiées [69.lll cite un problème avec un représentant de la société Warner].

[69.vv] Dans ces exemples d’échanges électroniques entre les responsables de Mega, on voit qu’un de leurs soucis est bien de faciliter une visualisation de qualité (problèmes de synchronisation audio) de contenus contrefaisants (séries télé).

[69.ffff] Il est explicitement reproché à Mega de ne pas avoir mis en place de procédures pour détecter et supprimer les comptes des utilisateurs commettant de multiples infractions à la législation sur la propriété intellectuelle.

Se protéger des poursuites

[69.qqq] Pour éviter tout souci avec les autorités locales à Hong Kong, les responsables de Mega s’interdisent de diffuser quelque contenu que ce soit sur ce territoire.

[69.uuu] Suite à la saisie de plusieurs noms de domaine (en .com, etc.) par les autorités américaines, les responsables de Mega envisagent de changer pour des noms de domaine échappant au pouvoir des autorités américaines.

[69.llll] Les responsables de Mega plaisantent parfois entre eux sur les risques à se rendre dans certains pays, ici l’Allemagne suite à une affaire mettant en cause le site de liens kino.to.

[69.tttt] Les contenus contrefaisants sont exclus des résultats des recherches justement pour éviter des poursuites indique un des responsables de Mega à un hébergeur inquiet.

La suite des opérations

La saisie de leurs biens, mais aussi de l’ensemble des serveurs situés pour l’essentiel aux Etats-Unis et aux Pays-Bas, a entraîné la cessation globale des activités de la galaxie Mega.

Les débats à venir porteront notamment sur la neutralité des hébergeurs, et la neutralité particulière de l’hébergeur Megaupload. Les autorités américaines vont certainement poursuivre leurs investigations et vouloir mettre en cause de façon encore plus précise les responsables de cette société. En particulier, pour l’instant, on ne trouve pas d’éléments chiffrés sur la proportion de contenus légaux par rapport aux contenus illégaux présents sur la plateforme. Le procès, qui devrait avoir lieu aux Etats-Unis étant donné les accords d’extradition existants avec la Nouvelle-Zélande ne manquera pas d’être des plus intéressants. A suivre donc.