Sciences Po. Paris accueillait ce matin, 12 novembre 2009, un atelier organisé à l’initiative de Madame Nathalie KOSCIUSKO-MORIZET, secrétaire d’État chargée de la prospective et du développement de l’économie numérique. Portant sur le « Droit à l’oubli numérique », l’atelier était organisé en deux tables rondes abordant successivement l’oubli des traces et l’oubli des données publiées volontairement.

Sciences Po. Paris accueillait ce matin, 12 novembre 2009, un atelier organisé à l’initiative de Madame Nathalie KOSCIUSKO-MORIZET, secrétaire d’État chargée de la prospective et du développement de l’économie numérique. Portant sur le « Droit à l’oubli numérique », l’atelier était organisé en deux tables rondes abordant successivement l’oubli des traces et l’oubli des données publiées volontairement.

Présidé par la secrétaire d’État, le débat était animé par Bernard BENHAMOU, délégué aux usages de l’Internet. Alex TÜRK, président de la CNIL et sénateur du Nord était chargé de quelques mots en ouverture, tandis que Daniel LE METAYER (INRIA) a fait une rapide présentation sur les méthodes de préservation de la vie privée.

On saluera au passage la présence de parlementaires aux tables rondes (le député Patrice MARTIN-LALANDE et le sénateur Yves DÉTRAIGNE) ou dans la salle (Lionel TARDY, son blog-compte-rendu).

Dans son préambule, la ministre a rappelé la création d’un hashtag #oubli sur Twitter pour ceux qui souhaitent échanger par ce moyen.

Introduction par Alex TÜRK

Le président de la CNIL a rappelé que le droit à l’oubli était en réalité une préoccupation permanente de la commission, car effectivement à la base des règles de gestion des données personnelles au travers de la durée de conservation de ces données et du droit d’opposition. Il propose ensuite de remplacer l’attitude trop généralement rencontrée du « je n’ai rien à me reprocher », donc « ça ne m’embête pas que toutes ces données soient disponibles à mon sujet » (sous-entendu sur les réseaux sociaux et Internet en général) par le souci de son intimité, considéré comme une liberté fondamentale (consacrée par ailleurs dans le code pénal aux articles 226-1 et suivants). Enfin, M. TÜRK offre une première conclusion en faveur d’un gouvernement transparents et de citoyens non-transparents. Baudelaire faisait ainsi référence au « droit de se contredire et de s’en aller ».

L’oubli des traces

Cette première table ronde rassemblait des avocats et juristes, ainsi que des professionnels de l’Internet, dont la présence notable de Peter FLEISCHER (son blog), responsable de la protection des données personnelles chez Google.

On a ainsi pu noter au travers des annonces faites par Google et Microsoft une évolution des pratiques professionnelles vers une plus grande transparence (comme le Dashboard de Google) ou le souci de la protection de la vie privée dès la conception des outils (comme les PETs mis en œuvre notamment par Microsoft). En forme de conclusion, le député Patrice MARTIN-LALANDE appelle les acteurs professionnels à investir une partie de leurs bénéfices dans l’innovation permettant une meilleure gestion par les individus de leurs traces.

L’oubli des données publiées volontairement

Cette deuxième table ronde a notamment permis d’entendre, par la voix d’Alain GAVAND, la position des professionnels du recrutement. Ainsi, l’association A compétence égale publie une charte réseaux sociaux, Internet, vie privée et recrutement. Parmi les professionnels présents à la table ronde, le représentant de Skyblogs, Jérôme AGUESSE a dû reconnaître leur impuissance face au phénomène des dédipix, ces images non pornographiques mais parfois très intimes publiées par leurs usagers. Enfin, Valérie SÉDALLIAN, avocate, a témoigné d’une affaire qu’elle a eue à traiter qui démontrait la difficulté de protéger les internautes des données publiées sur des plateformes hébergées pour l’essentiel en dehors des juridictions européennes et le sénateur Yves DÉTRAIGNE a d’ailleurs regretté l’impuissance du législateur à faire évoluer ce problème.

Conclusion par Madame Nathalie KOSCIUSKO-MORIZET

Le mot de la fin est revenu à la présidente de cet atelier. Ainsi, a-t-elle souligné qu’on n’avait pas eu suffisamment le temps d’évoquer les cas des données qui échappent totalement au contrôle de l’individu: les données personnelles qui le concernent et qui sont publiées par d’autres personnes ou celles que l’on peut reconstituer (elle a notamment évoqué une étude du MIT qui démontre la possibilité de deviner l’orientation sexuelle d’une personne à partir de sa liste d’amis sur Facebook).

La secrétaire d’État appelle à poursuivre les débats sur Twitter, mais aussi sur le futur site du Secrétariat d’État qui sera lancé le 25 novembre 2009. Elle souhaite que les débats sur la gouvernance de l’Internet deviennent plus institutionnels et propose enfin que la discussion sur le droit à l’oubli puisse permettre de commencer à discuter d’harmonisation mondiale des pratiques de protection des données personnelles.

Commentaires personnels

L’écoute attentive de ces ateliers m’amène quelques réflexions. D’abord, il ne faut pas oublier qu’une partie du débat en matière de traces et d’oubli porte sur l’obligation qui doit être faite aux acteurs techniques de conserver les données permettant d’identifier les auteurs de contenus diffusés sur Internet ou l’utilisateur d’une adresse IP. Ainsi, le droit à l’oubli ne doit pas faire oublier le devoir de responsabilité individuelle de ses actes et le droit fondamental à la sûreté.

Sur le débat de l’application du droit français à des sites hébergés à l’étranger, il faut d’abord rappeler que le droit pénal français s’applique dès lors que l’un des faits constitutifs de l’infraction a lieu sur le territoire de la République française (article 113-2 du code pénal) et la jurisprudence a régulièrement retenu le fait qu’un site Internet puisse être visible depuis la France et concerne directement des citoyens français peut constituer un élément de cette infraction. Ensuite, l’article 113-7 prévoit très clairement que « la loi pénale française est applicable à tout crime, ainsi qu’à tout délit puni d’emprisonnement, commis par un Français ou par un étranger hors du territoire de la République lorsque la victime est de nationalité française au moment de l’infraction. »

Donc dans les cas où la victime est de nationalité française et en matière pénale, les outils existent bien et il nous revient de les faire appliquer, y compris contre des entreprises situées à l’étranger. Ce sera le cas pour des infractions de presse punies par une peine de prison, telles que les propos appelant à la violence en raison de la race, des pratiques sexuelles ou du handicap.

Le débat subsiste en matière civile, mais dans l’affaire AAARGH le juge s’était bien estimé compétent.

Enfin, Guillaume Desgens-Pasanau publie une tribune sur ce sujet d’actualité sur le blog de notre ouvrage.

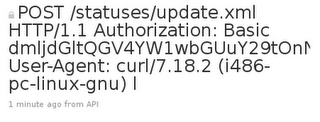

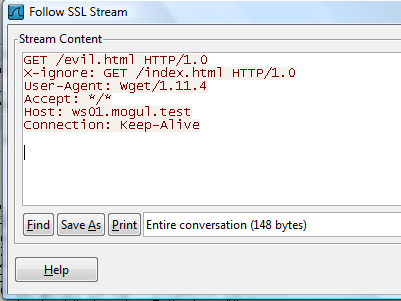

![Twitter_Badge_1[1] Twitter_Badge_1[1]](http://crimenumerique.files.wordpress.com/2009/11/twitter_badge_11.png) Au début du mois de Novembre, une vulnérabilité touchant la fonction de re-négociation des protocoles de sécurisation SSL/TLS était rendue publique (et j’en avais déjà parlé ici). Cette semaine, une nouvelle démonstration de cette faille a été faite sur la plateforme Twitter. La société Twitter a déjà corrigé cette faille.

Au début du mois de Novembre, une vulnérabilité touchant la fonction de re-négociation des protocoles de sécurisation SSL/TLS était rendue publique (et j’en avais déjà parlé ici). Cette semaine, une nouvelle démonstration de cette faille a été faite sur la plateforme Twitter. La société Twitter a déjà corrigé cette faille.

![TLS-renegotiate[1] TLS-renegotiate[1]](http://crimenumerique.files.wordpress.com/2009/11/tls-renegotiate1.png?w=115)

Sciences Po. Paris accueillait ce matin, 12 novembre 2009, un

Sciences Po. Paris accueillait ce matin, 12 novembre 2009, un

![Grandville_-_Descente_dans_les_ateliers_de_la_libert%C3%A9_de_la_presse[1] Grandville_-_Descente_dans_les_ateliers_de_la_libert%C3%A9_de_la_presse[1]](http://crimenumerique.files.wordpress.com/2009/10/grandville_-_descente_dans_les_ateliers_de_la_libertc3a9_de_la_presse1.jpg?w=300)

L’ICANN

L’ICANN  Il y a quelques jours,

Il y a quelques jours,