Le DNS (domain name system – voir l’article de Wikipédia) est ce service qui permet à votre ordinateur de faire le lien entre un nom de serveur et une adresse IP. Il permet aussi aujourd’hui de diffuser de plus en plus d’informations contribuant à la sécurité des domaines sur Internet. L’actualité de ce début d’année 2012 offre de nouvelles occasions d’en parler, abordons deux d’entre elles:

- DNS Changer, un logiciel malveillant que l’on croyait maîtrisé, fait encore et toujours parler de lui et pourrait très bien empêcher certains d’entre nous de naviguer d’ici quelques jours ;

- Une nouvelle vulnérabilité dite des « domaines fantômes » (Ghost domains) a été révélée récemment par des chercheurs, qui pourrait permettre à des domaines abandonnés ou fermés de continuer à survivre dans certaines portions de l’Internet et permettre des abus.

DNS Changer

Le 9 novembre 2011, le ministère de la justice américain annonce (voir l’histoire telle que la raconte le FBI) la réussite de son opération Ghost Click. Ainsi six résidents Estoniens ont été interpellés pour avoir géré une opération criminelle qui leur permettait d’escroquer des millions d’internautes et un certain nombre de sociétés gérant des campagnes publicitaires.

Une variante du cheval de Troie Zlob avait été créée, apparemment en 2006 ou un peu avant, pour modifier de façon massive la configuration DNS des victimes. La première version de ce cheval de Troie, appelé DNS Changer par la plupart des sociétés antivirus, modifiait la configuration des systèmes d’exploitation pour que la résolution des noms de domaine ne soit plus réalisée par les serveurs de noms de domaine du fournisseur d’accès de la victime, mais par une batterie de serveurs gérée par le groupe criminel. Une version ultérieure permettait même la modification de la configuration de certains routeurs locaux (les boîtiers que l’on installe chez soi pour permettre l’accès à plusieurs ordinateurs au travers de la même connexion Internet).

Les serveurs de noms de domaine contrôlés par le groupe criminel étaient sur les adresses IP suivantes:

- 85.255.112.0 à 85.255.127.255

- 67.210.0.0 à 67.210.15.255

- 93.188.160.0 à 93.188.167.255

- 77.67.83.0 à 77.67.83.255

- 213.109.64.0 à 213.109.79.255

- 64.28.176.0 à 64.28.191.255

Ainsi, le trafic légitime des utilisateurs était détourné vers des sites commerciaux associés à ces criminels, conduisant par exemple les victimes à effectuer des achats sur des sites illégitimes, ou bien l’ordinateur affichait des campagnes publicitaires non prévues. Cela leur permettait aussi d’empêcher les mises à jour de logiciels antivirus.

Le groupe criminel était à la tête d’une société qui avait pignon sur rue, Rove Digital (voir la synthèse réalisée par Trend Micro), elle-même ayant plusieurs filiales (Esthost, Estdomains, Cernel, UkrTelegroup,…) – j’ai déjà évoqué Estdomains dans un article précédent sur les hébergeurs malhonnêtes. Comme on peut le lire dans l’article de Trend Micro, leurs activités ne se limitaient pas aux DNS malveillants (commercialisation de faux antivirus notamment).

Des serveurs DNS remplacés par des serveurs sûrs, mais plus pour longtemps

Grâce à une décision judiciaire et l’assistance de sociétés spécialisées dans la sécurité informatique (regroupées dans le groupe de travail DCWG), l’ensemble de ces serveurs de noms de domaine ont été remplacés par des serveurs légitimes (gérés par ISC). L’avantage d’une telle solution est qu’elle n’a pas soudainement coupé des millions de personnes d’un accès normal à Internet. L’inconvénient est qu’elles ne se sont pas forcément rendues compte qu’elles étaient concernées.

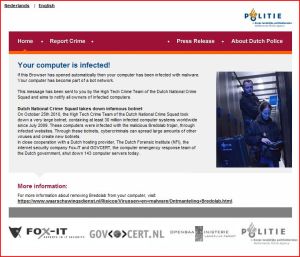

Cette solution est à comparer à celle qu’ont employée les autorités néerlandaises lors du démantèlement du botnet Bredolab. Dans ce dernier cas, les victimes étaient redirigées, grâce à l’utilisation de fonctions intégrées dans le logiciel malveillant, vers une page Web les avertissant de la contamination:

Mais, dans les prochaines semaines, vraisemblablement le 8 mars, les serveurs gérés par le DCWG ne fonctionneront plus et les ordinateurs qui sont encore contaminés par ce logiciel malveillant ou qui ne sont pas complètement reconfigurés ne pourront plus accéder normalement à Internet, les serveurs DNS qu’ils utilisent n’étant plus accessibles. Il est donc important de vérifier qu’on n’est pas concerné.

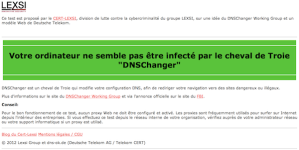

Pour vous aider à faire cela, des serveurs Web ont été mis en place dans différentes parties du monde qui vous permettent de vérifier si vous pouvez être concerné. Ainsi le CERT-LEXSI a mis en place la semaine dernière un serveur http://www.dns-ok.fr/ qui doit vous afficher l’une des pages ci-dessous:

Si vous voulez aller plus loin et vérifier plus avant votre configuration, vous pouvez consulter ce document en anglais diffusé par le FBI (voir le PDF joint) et qui donne un peu plus de précisions sur les vérifications à effectuer. En pratique, il s’agit de vérifier que la configuration DNS de vos ordinateurs ou routeurs locaux ne pointe pas vers l’une des adresses IP listées plus haut dans l’article.

Vous trouverez d’autres ressources ici: http://www.dcwg.org/checkup.html et notamment une liste de serveurs de diagnostic par le Web ici: http://dns-ok.de/, http://dns-ok.be/, http://dns-ok.fi/, http://dns-ok.ax/, …

Que faire si vous pensez être concernés?

Les conseils sont ceux que l’on donne habituellement lors de la découverte d’une contamination virale informatique: sauvegardez vos données les plus sensibles, mettez à jour votre logiciel antivirus (après avoir réglé correctement votre configuration DNS) et lancez une procédure décontamination au démarrage si elle est disponible dans votre logiciel et n’oubliez pas de faire le ménage sur tous vos supports amovibles (clés USB) qui sont connus pour avoir été utilisés pour la diffusion de cette catégorie de logiciels malveillants. Vous trouverez d’autres conseils sur le blog Malekal.

Est-ce qu’il s’agissait d’un botnet ?

Oui. Il ne s’agit pas de la structure classique d’un botnet tel qu’on l’imagine habituellement (logiciel malveillant qui reçoit des commandes sur un serveur IRC ou en se connectant sur un serveur Web), mais il y a un bien une infrastructure de commande (les centaines de serveurs DNS de Rove Digital/Esthost), un langage de communication particulier au travers de ces serveurs DNS, et une prise de contrôle assez avancée du comportement de la machine des victimes. Cette organisation malveillante rentre donc bien dans la définition que nous donnons d’un botnet sur le wiki Botnets.fr.

C’est exactement ce que dit Trend Micro dans son article sur ce dossier. J’avais évoqué d’autres modes de commande originaux pour des botnets sur ce blog: des images ou des Google groups.

Les domaines fantômes

La vulnérabilité dite des ghost domains n’a aucun rapport avec l’opération Ghost Click que nous venons d’évoquer, mais elle concerne bien une faille dans les serveurs DNS, même si elle n’a pas d’impact immédiat pour la plupart des lecteurs de ce blog.

Des chercheurs chinois et américains (Jian Jiang, Jinjin Liang, Kang Li, Jun Li, Haixin Duan et Jianping Wu) ont ainsi mis en évidence, dans un article intitulé Ghost Domain Names: Revoked Yet Still Resolvable (voir le PDF), qu’il était possible de maintenir, dans la mémoire cache d’une grosse partie des serveurs DNS répartis sur la planète, la résolution d’un nom de domaine qui n’est normalement plus actif, longtemps après qu’il ait été révoqué.

En théorie, cela permet par exemple de maintenir en activité un système de commande et de contrôle d’un botnet longtemps après qu’il ait été mis hors service.

Principe de la vulnérabilité

Le principe décrit par les auteurs suppose d’interroger l’ensemble des serveurs DNS dans lesquels on cherche à maintenir l’information vivante, avec des requêtes qui provoquent une mise à jour. Pour ce faire:

- si le nom de domaine que l’on cherche à protéger est fantome.com

- que le serveur de nom de domaine principal de ce domaine est dns.fantome.com (pointant vers l’adresse IP x.y.z.t

- on modifie le nom du serveur pour un autre, soit par exemple test.fantome.com (pointant toujours vers x.y.z.t)

- et on interroge ensuite chacun des serveurs DNS attaqués pour qu’ils identifient test.fantome.com

- comme ils ne connaissent pas test.fantome.com mais savent déjà résoudre les adresses du domaine fantome.com, ils se connectent sur x.y.z.t et se rendent alors compte qu’il a changé de nom et mettent à jour le serveur de nom de domaine pour fantome.com avec la valeur test.fantome.com et réinitialisent la valeur du TTL (time to live, voir Wikipédia), qui constitue en quelque sorte la date d’expiration de l’information dans le cache local du serveur DNS.

Ainsi, pour tous les serveurs qui sont vulnérables à cette attaque, si on les contacte au moins une fois par jour (ou juste un peu moins qu’un jour, si le TTL est configuré à 86400 secondes) pour provoquer une mise à jour, ils continueront de conserver l’information erronée, sans jamais vérifier auprès des registres de noms de domaine de plus haut niveau (voir Wikipédia).

Quel est le risque réel

Les chercheurs soulignent dans leur article qu’ils ont pu mesurer qu’une grande majorité des serveurs DNS sont concernés aujourd’hui par cette vulnérabilité. Et s’ils n’ont pas identifié une utilisation passée, ils ont pu montrer qu’elle fonctionnerait. L’un des scénarios qu’ils décrivent consisterait à cibler l’attaque contre des serveurs de noms de domaine d’un réseau donné. Des mises à jour sont en cours de déploiement dans différentes versions des serveurs DNS. Selon les spécialistes interrogés (voir l’article du Register), le risque n’est pas très grand étant donné que la vulnérabilité permet uniquement de maintenir en fonctionnement des domaines malicieux après leur disparition et non pas d’injecter des informations erronées sur des domaines légitimes existants (voilà quelques années, Dan Kaminsky mettait en lumière une faille beaucoup plus importante, en voir la synthèse chez Stéphane Bortzmeyer).

Conclusion

Internet fonctionne sur un ensemble de fonctions essentielles dont les serveurs DNS ou le protocole de routage BGP. Bien qu’ils soient relativement simples au départ, la complexité de l’Internet, la nécessité de diffuser et propager l’information rapidement les rend particulièrement vulnérables. Il est donc important de suivre leur sécurité du cœur de l’Internet jusque dans la mémoire de votre ordinateur.

Pour aller plus loin

J’ai déjà parlé du DNS dans plusieurs articles que vous pouvez retrouver ici:

- Dans le compte-rendu du SSTIC 2011, deux présentations, celle de Stéphane Bortzmeyer (AFNIC) sur les vulnérabilités essentielles de l’Internet et la seconde de Guillaume Valadon et Yves Alexis Perez (ANSSI) sur le protocole DNS sécurisé DNSSEC (voir l’article de Stéphane Bortzmeyer sur le même sujet).

- Un compte-rendu de l’atelier de l’AFNIC du 10 février 2011 sur les noms de domaines internationalisés

- Un billet de février 2010 sur le statut juridique des traitements de l’adresse IP

D’autres articles sur les domaines fantômes:

- The Register, DNS flaw reanimates slain evil sites as ghost domains

- Infosec Institute, A new DNS exploitation technique: ghost domain names

L’ICANN

L’ICANN