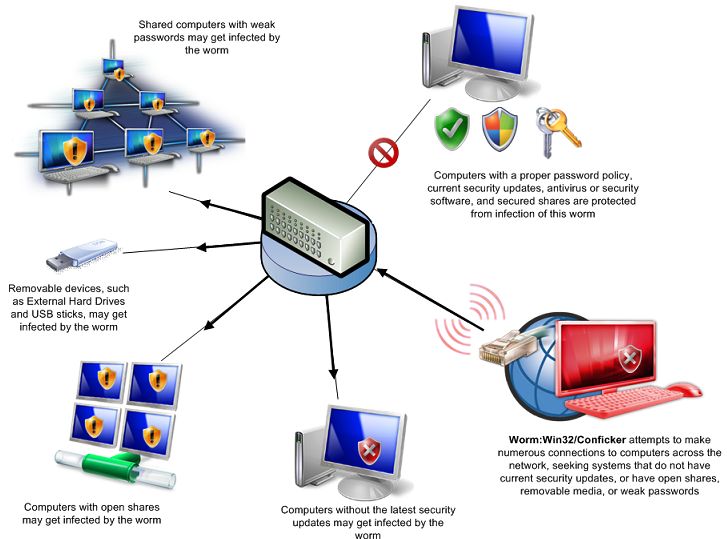

Diagramme Microsoft sur Conficker

Chaque année donne lieu à l’annonce d’une nouvelle pandémie numérique et on pouvait croire que les oracles s’étaient calmés. Mais non: à l’automne dernier on nous annonçait le lundi noir des attaques informatiques… Et maintenant voilà la saga Conficker.

En préambule je tiens à souligner qu’il est indispensable d’avoir une bonne hygiène informatique et donc de ne pas laisser sortir son ordinateur sans un bon antivirus, de ne pas cliquer sur n’importe quoi reçu via Internet d’un inconnu.

L’histoire de Conficker

La chronologie des événements publics est la suivante :

- Le 23 octobre 2008, Microsoft publie une vulnérabilité (bulletin de sécurité MS08-067) touchant ses systèmes d’exploitation et souligne la nécessité d’appliquer rapidement un correctif ;

- Quelques jours après, de premières tentatives d’exploitations de cette vulnérabilité sont révélées ;

- Le ver Conficker apparaît selon les éditeurs entre le 21 et le 24 novembre 2008. Il prend différents noms selon les éditeurs d’antivirus (Downadup, Conficker, Kido,…)

- La version Conficker.B apparaît une semaine plus tard environ ;

- La version Conficker.C apparaît la première semaine de janvier 2009, il se propage aussi par ouverture de fichiers par l’utilisateur, partage de fichiers sur le réseau, il exploite des vulnérabilités dans les mots de passe pour modifier la politique de sécurité ;

- Ces vers se mettent à jour en se connectant à différents serveurs de commande ;

- Le 12 février 2009, Microsoft annonce la création d’une coalition industrielle pour lutter contre la propagation de ce ver ;

- Le 13 février 2009, Microsoft annonce une récompense de $250.000 à qui fournira des informations sur le commanditaire de ce ver.

Le buzz

Il nous est souvent annoncé qu’il s’agit de l’une des infections virales les plus importantes, avec entre 9 et 15 ou 20 millions d’ordinateurs infectés dans le monde. Cet incident viral est typique de la surcommunication à laquelle nous avons droit régulièrement autour des infections virales. La chronologie type colle : surenchère d’annonces par les éditeurs d’antivirus, annonce d’une action décisive des grandes sociétés de l’Internet et d’une rançon. On nous fait même la liste chaque semaine des infections de tel site supposé sensible, le blocage au sol d’avions de combat (c’est bizarre qu’on ne nous parle pas de blocage au sol d’avions de ligne ?).

On nous annonce même, qu’après étude, le ver Conficker serait né au Japon – il est bien connu que l’empire du soleil levant est un repaire de nouveaux cybercriminels… C’est surtout, de par sa position géographique, un des premiers pays industrialisés qui se réveille chaque matin.

Que va-t-il se passer le 1er avril 2009 ?

Étudions plus précisément ce qu’on nous annonce : le mode de contrôle de Conficker va changer et tous les petits vers vont se connecter selon ce nouveau mode. Une étude détaillée de la version C du ver Conficker nous indique que le 1er avril 2009, l’algorithme de génération de domaines de téléchargement nouvelle version sera activé, et démultiplier le nombre de domaines Internet vers lesquels chaque ver va tenter de se connecter. Il s’agit apparemment d’une stratégie de ses développeurs pour contourner les blocages mis en place par les opérateurs.

Conclusion : on continuera d’observer un nouveau mode de commande de ce ver, mais rien n’indique qu’une infection nouvelle va se déployer grâce à cela. Donc il ne se passera pas grand chose, je pense qu’on peut tenir ce pari.

Ce qui est vrai jusqu’à présent c’est que l’infection par Conficker est assez efficace, qu’il est parfois difficile pour la supprimer, mais que c’est loin d’être impossible, rien donc de très nouveau de ce côté-là. Le constat le plus frappant est qu’il existe encore des machines aujourd’hui, parmi les centaines de millions installées dans le monde, qui n’ont pas fait de mise à jour pour la vulnérabilité annoncée par la société Microsoft en octobre dernier. La leçon à tirer de tout cela est donc qu’il est indispensable de penser à de meilleures stratégies de déploiement des mises à jour de sécurité.

P.S.: Un article en anglais que je viens de lire, dans la même tonalité.