Dans un document publié le 9 février 2011, les spécialistes de la société McAfee soufflent sur les braises qui aurait été allumées par un mystérieux groupe de cybercriminels dont les activités ont été surnommées « Night Dragon ». La Chine est pointée du doigt comme étant la base arrière de ces attaques, mais il semblerait qu’il faille regarder ce rapport comme une alerte utile sur les risques réels auxquels sont confrontés les systèmes d’information des entreprises tous les jours, plutôt qu’une véritable opération coordonnée.

Dans un document publié le 9 février 2011, les spécialistes de la société McAfee soufflent sur les braises qui aurait été allumées par un mystérieux groupe de cybercriminels dont les activités ont été surnommées « Night Dragon ». La Chine est pointée du doigt comme étant la base arrière de ces attaques, mais il semblerait qu’il faille regarder ce rapport comme une alerte utile sur les risques réels auxquels sont confrontés les systèmes d’information des entreprises tous les jours, plutôt qu’une véritable opération coordonnée.

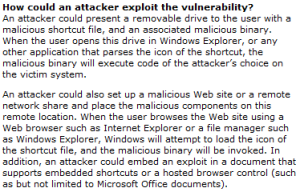

La présentation qu’en fait George Kuntz (@george_kurtzcto, le chief technology officer de McAfee), le même jour, nous apprend que des attaques commencées en novembre 2009 auraient ciblé différentes entreprises pétrolières, pétrochimiques ou œuvrant dans le domaine de l’énergie. Ces attaques suivraient un parcours assez classique, en obtenant d’abord des accès sur les extranets des sociétés, puis compromettant les machines situées à l’intérieur des réseaux des entreprises pour finir par subtiliser des données confidentielles, en exploitant l’ingénierie sociale ou différentes failles :

L’analyse qu’ils ont réalisée de ces attaques qui d’abord ne font que se ressembler, et en particulier des signatures des outils utilisés pour les réaliser, leur ont permis de tisser des relations d’abord techniques entre ces évènements. Toujours selon l’analyse de McAfee, ces attaques seraient exclusivement d’origine chinoise, et ils mettent notamment en avant la présence des outils utilisés sur des forums où sévissent uniquement des « crackers » chinois (apparemment on y rencontre aussi des spécialistes de chez McAfee 🙂 ), ou les créneaux horaires correspondant aux pics d’activité.

Le 17 février prochain, George Kurtz et Stuart McClure (@hackingexposed) présenteront notamment les résultats qui sont ici dévoilés lors de la Conférence RSA 2011.

Cette annonce n’est pas sans rappeler l’annonce du ver Stuxnet au début de l’été 2010, en ce qu’il s’agit de s’en prendre ici à des industries de l’énergie, mais cela semble être le seul point commun, puisque les systèmes de commande industrielle (SCADA) ne sont pas au coeur de l’attaque. Il s’agirait plus classiquement d’opérations visant à collecter des secrets dans ces entreprises.

Ce n’est pas non plus la première fois que la Chine est accusée d’être à l’origine d’attaques de grande envergure, comme en septembre 2007 lorsque le Pentagone américain accusait le gouvernement chinois d’avoir organisé des agressions graves contre leurs systèmes informatiques ou lorsque Google, en Janvier 2010, accusait le gouvernement chinois d’avoir commandité des attaques contre ses systèmes pour y voler des données confidentielles (l’opération a été surnommée Aurora). Il faut avouer qu’avec plus de 400 millions d’internautes et une éducation technique avancée, il est logique que la Chine, comme d’autres pays soient à l’origine de nombre d’attaques. Beaucoup de spécialistes toutefois rappellent que les ordinateurs chinois, nombreux et pas toujours parfaitement sécurisés, pourraient aussi servir de paravent à des attaques provenant d’autres régions du Monde.

Sur le blog de Sophos, Fraser Howard, questionne l’analyse et les preuves présentées par McAfee. Le regroupement sous une même bannière du « Dragon de Nuit » des logiciels malveillants utilisés lui semble pour l’instant artificielle, même si ces attaques ont bien eu lieu. Il n’est notamment pas démontré que celles-ci ciblent plus particulièrement l’industrie de l’énergie, peut-être cela est-il le résultat d’une détection plus précoce dans ces entreprises, qui ont fait appel à McAfee.

En conclusion, comme beaucoup de commentateurs, je dirais que la publication de ce rapport vient surtout nous rappeler la nécessité de correctement sécuriser les réseaux des entreprises (sensibilisation des utilisateurs, utilisation de logiciels de sécurité et notamment d’antivirus, si l’enjeu le justifie outils de détection d’intrusion, etc.), c’est d’ailleurs très certainement l’objectif de McAfee : démontrer au travers d’un exemple particulier l’importance de la menace. Mais peut-être des informations à venir, non encore révélées par McAfee viendront-elles soutenir la thèse d’une véritable opération « Night Dragon ».