Mise à jour 03/08/2010: Microsoft diffuse un modificatif de sécurité répondant à l’alerte. Plus d’information dans leur bulletin de sécurité MS10-046.

Aujourd’hui, Graham Cluley (Sophos) attire notre attention depuis son blog sur les mises à jour récentes de la page d’incident mise en place par Microsoft sur cette vulnérabilité:

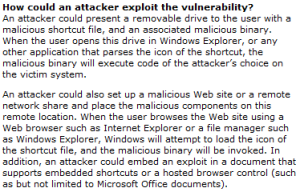

Ainsi, il serait possible pour l’attaquant de mettre en place un site Web présentant ces raccourcis problématiques ou bien les insérer dans un document (notamment de la suite Microsoft Office).

Ainsi, il serait possible pour l’attaquant de mettre en place un site Web présentant ces raccourcis problématiques ou bien les insérer dans un document (notamment de la suite Microsoft Office).

Les vers Stuxnet

Les plus curieux d’entre vous liront l’article que Symantec a consacré au fonctionnement du ver Stuxnet lui-même.

Se protéger ?

A ce jour, les mesures de protection conseillées par Microsoft, si elles fonctionnent, ne sont pas forcément les plus pratiques car elles empêchent de distinguer les icônes auxquelles les usagers sont familiers. Rappelons que deux autres solutions sont proposées (sur le blog de Didier Stevens):

- la mise en place de règles locales de sécurité qui empêchent l’exécution de fichiers extérieurs au disque système C:\;

- l’utilisation de son logiciel Ariad qui permet de contrôler finement l’ouverture automatique de fichiers depuis les supports amovibles ou externes.

Par ailleurs, pour Windows 7 et Windows 2008 R2, Cert-Lexsi propose l’utilisation d’Applocker.

Enfin, assurez-vous de disposer d’un antivirus à jour, ceux-ci doivent pour la plupart aujourd’hui être en mesure de détecter aussi bien des raccourcis qui exploiteraient cette vulnérabilité que les différents vers qui ont été identifiés dans la famille Stuxnet.

Articles de référence:

- Malicious shortcuts: now documents and webpages are risky too, Graham Cluley, Sophos, 21/07/2010;

- W32.Stuxnet installation details, Liam O Murchu, Symantec, 20/07/2010;

- Vulnerability in Windows shell could allow remote code execution, Microsoft security advisory (2286198), 16/07/2010-20/07/2010;

- .lnk vulnerability: Microsoft fix causes icon chaos, H-Online, 21/07/2010.