Une faille de sécurité qui toucherait l’ensemble des systèmes Windows de la société Microsoft a été révélée de façon assez brutale cette semaine. En effet, une exploitation particulièrement virulente de cette faille est dans la nature et elle semblerait avoir pour première cible des systèmes de contrôle industriels (SCADA).

Le 17 juin dernier, des experts en sécurité de la société biélorusse VirusBlokAda signalent à la communauté des experts de la lutte antivirale avoir détecté la propagation d’un logiciel malveillant aux caractéristiques inquiétantes:

- propagation par clés USB ou partages réseau (ce qui est un mode de propagation classique, mais dont on espère toujours être protégé);

- contournement des protections contre le démarrage automatique (autorun de Windows) ou la restriction des droits de l’utilisateur UAC introduite dans Windows Vista et 7;

- signature de l’exécutable avec la clé de la société Realtek;

- installation d’un rootkit.

Une étude détaillée de ces codes malveillants a été publiée par VirusBlokAda (voir la pièce jointe). On peut voir le virus à l’œuvre dans une démonstration réalisée par SophosLabs:

[youtube=http://www.youtube.com/watch?v=1UxN7WJFTVg]

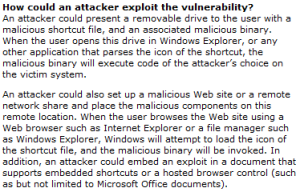

Le fonctionnement de la vulnérabilité est en effet assez bluffant, il suffit d’afficher l’icône du raccourci (un fichier à l’extension .LNK présent sur la clé USB attaquante) dans un navigateur pour que soit déclenchée l’exécution du logiciel malveillant, sans qu’aucun des dispositifs de sécurité actuels de Windows ne l’empêchent.

Microsoft confirme dans un avis de sécurité (2286198) que toutes les versions de Windows sont impactées. Chet Wisniewski de Sophos ajoute d’ailleurs que même les versions de Windows dont la sécurité n’est plus suivie par Microsoft sont impactés, à savoir Windows XP SP2 et Windows 2000.

Le logiciel malveillant détecté par les experts de VirusBlokAda aurait la particularité, selon Frank Boldewin, de chercher à se connecter sur des bases de données de systèmes de commande industriels (SCADA) de la société Siemens et on émet l’hypothèse d’un développement spécifique pour l’espionnage industriel. 19/07/2010: le CERTA détaille dans sa fiche CERTA-2010-ALE-009-002 un certain nombre d’autres comportements (création de fichiers et clés de registre) du rootkit dont des tentatives de connexions vers les sites www.mypremierfutbol.com et www.todaysfutbol.com.

Il n’en reste pas moins que tous les utilisateurs de systèmes Windows sont concernés actuellement et que de nouvelles variantes de cette attaque ne manqueront pas de se propager dans les jours qui viennent.

19/07/2010: En 2005, déjà, Microsoft avait dû corriger certains défauts des fichiers .LNK qui rendaient possible l’exécution de code malveillant (MS05-049). La différence cette fois-ci est que l’exploit est dans la nature avant qu’un correctif n’ait pu être développé. On peut aussi faire un rapprochement avec une faille signalée en 2003 par I2S-Lab (merci @MalwareScene).

Que faire pour se protéger ?

Outre les rappels courants en matière de sécurité et de manipulation de clés USB d’origine douteuse, Microsoft donne un certain nombre de premiers conseils pour empêcher la propagation de cette menace sur votre ordinateur:

- la désactivation de l’affichage des icônes pour les raccourcis;

- la désactivation du service WebClient.

Les deux sont expliquées sur le site de Microsoft (paragraphe Workarounds, en anglais), en attendant la publication d’une protection contre cette faille.

Dider Stevens explique sur son blog comment l’outil qu’il a développé (Ariad) permet aussi de se protéger contre cette attaque.

Articles qui évoquent ce dossier:

- Wilders security Forum, Sergey Ulasen (VirusBlokAda), 12/07/2010;

- Experts warn of new Windows shortcut flaw, Brian Krebs blog, 15/07/2010;

- Trojan spreads via new Windows hole, H-online, 15/07/2010;

- Microsoft investigating Windows security 0-day targeted by trojan, eWeek, 16/07/2010;

- Windows zero-day attack works on all Windows systems, Chester Wisniewski, Sophos, 16/07/2010;

- Vulnerability in Windows Shell Could Allow Remote Code Execution, Microsoft Security Advisory (2286198), 16/07/2010;

- 19/07/2010: 0-day flaw discovered in Microsoft Windows, Marco Giuliani, PrevX, 19/07/2010;

- 19/07/2010: Shortcut zero-day attack goes public, Graham Cluley, Sophos, 19/07/2010;

- 19/07/2010: Windows ‘shortcut’ attack code goes public, Gregg Keizer, ComputerWorld, 19/07/2010;

- 19/07/2010: USB Worm Exploits Windows Shortcut Vulnerability, JM Hipolito, TrendLabs Malware blog, 19/07/2010;

- Référence CVE: CVE-2010-2568;

- 19/07/2010: Exploitation par un code malveillant d’une vulnérabilité Microsoft Windows non corrigée, CERTA-2010-ALE-009-002, 16/07/2010, 19/07/2010;

- 19/07/2010: Vulnérabilité dans le Shell de Microsoft Windows, CERTA-2010-ALE-010, 19/07/2010:

- 19/07/2010: Élévation du niveau d’alerte du SANS ISC au niveau Jaune

.

.

Ainsi, il serait possible pour l’attaquant de mettre en place un site Web présentant ces raccourcis problématiques ou bien les insérer dans un document (notamment de la suite Microsoft Office).

Ainsi, il serait possible pour l’attaquant de mettre en place un site Web présentant ces raccourcis problématiques ou bien les insérer dans un document (notamment de la suite Microsoft Office).