Depuis quelques jours une campagne de hameçonnage cible plus particulièrement les clients d’OVH, la gendarmerie du Doubs et du territoire de Belfort sur sa page Facebook.

En effet, j’ai moi-même reçu trois messages de hameçonnage successifs ciblant le même nom de domaine dont je suis le gestionnaire chez OVH (envoyés à l’adresse de contact du nom de domaine):

- 7 mars 2018 15:27, objet: « Fermeture du XXX » XXX étant le nom de domaine, provenant apparemment de « <support@ovh.com> »

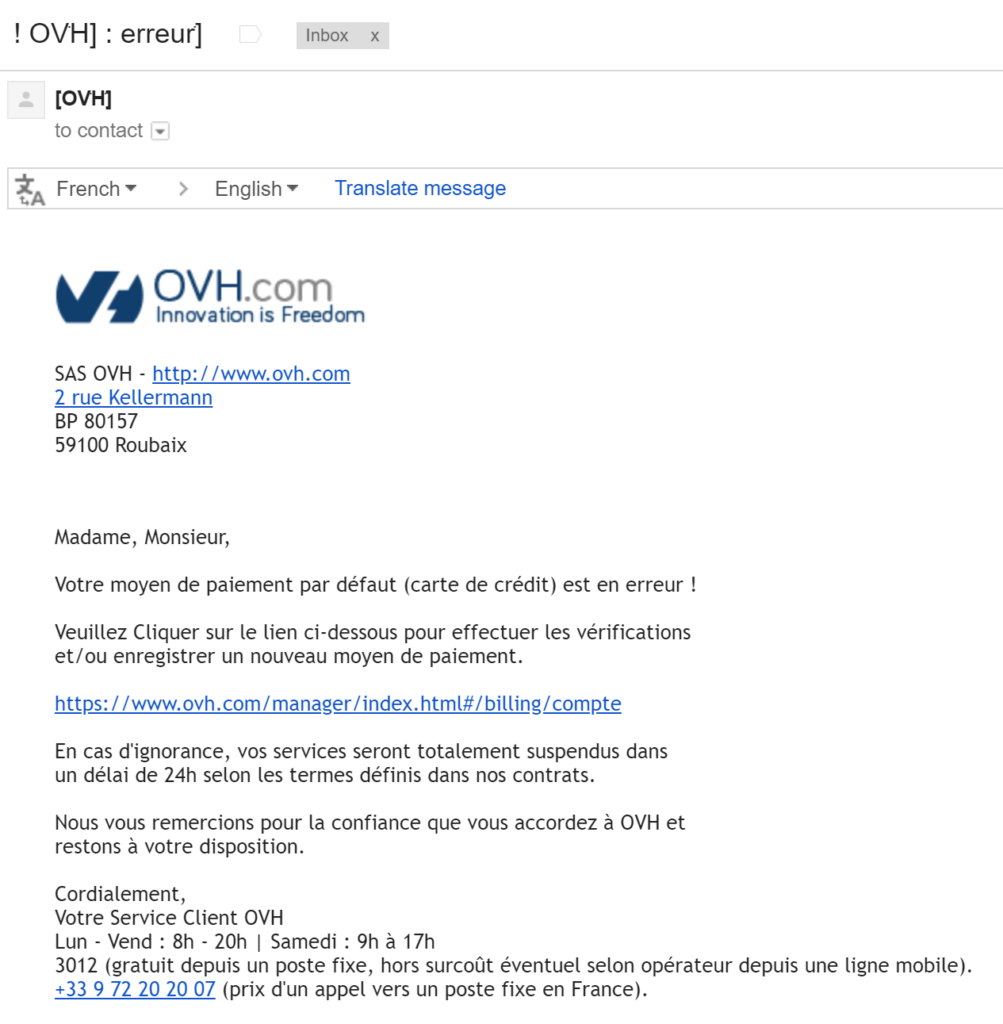

- 8 mars 2018 05:24, objet: « [ֹOVֹH] : erreur ! », provenant apparemment de « [ֹOVֹH] » <support@ovh.net>

- et de façon identique le 10 mars 2018 17:20

Jetons un œil à l’aspect du dernier message:

Si l’on passe la souris au dessus de l’URL qui devrait être celle du site d’OVH on obtient en réalité:

![]()

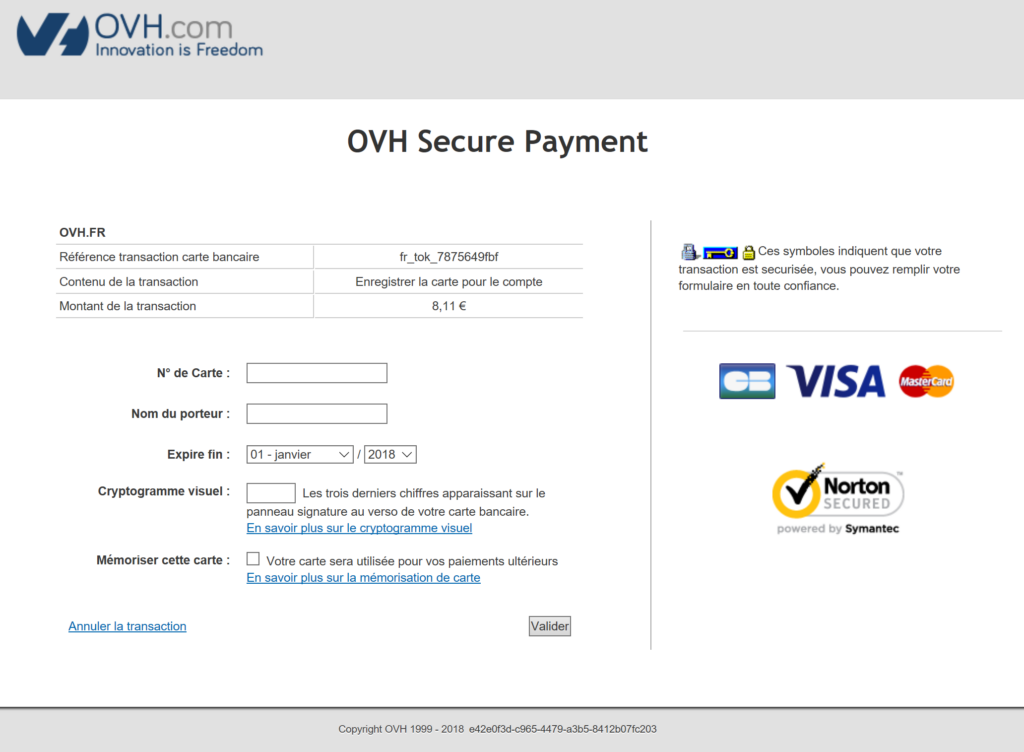

(la zone floutée correspond à l’adresse de contact du nom de domaine ciblé). Si l’on suit cette adresse, après deux redirections on se retrouve sur l’adresse (ATTENTION ne pas vous rendre sur cette adresse sans précautions !):

![]()

Le site Web est celui d’une société d’informatique allemande dont le site Web a été modifié pour afficher une page ressemblant à celle d’OVH:

Comment se protéger ?

Suivant les solutions de sécurité dont vous disposez sur votre ordinateur, vous serez éventuellement averti qu’il s’agit en réalité d’une page de hameçonnage connue. Ainsi, à l’heure où j’écris ces lignes, Windows Defender de Microsoft le signale correctement lorsqu’on visite cette page.

Si vous voulez participer à signaler ce type de messages et de pages de phishing c’est assez simple. L’association Signal Spam – dont j’ai parlé plusieurs fois ici – fournit un plugin pour votre navigateur Web qui permet de signaler les messages non sollicités et les pages Web de hameçonnage.

Les signalements sont non seulement traités par Signal Spam, mais font l’objet d’une transmission vers les éditeurs des différents navigateurs.

Une mise à jour récente des modules de signalement de Signal Spam autorise désormais le signalement des URL (adresses internet) de phishing. Concrètement, cela signifie qui si au cours de votre navigation sur internet vous tombez sur un site de phishing, il vous est possible d’utiliser le même bouton Signal Spam installé dans votre navigateur (chrome, safari, ou firefox) qui sert traditionnellement au signalement d’un courriel indésirable pour signaler le site de phishing. Le module Signal Spam reconnaîtra que vous naviguez sur une page de phishing, et signalera l’URL.

L’URL ainsi signalée sera placée dans une liste noire qui préviendra la navigation sur ce site par d’autres utilisateurs de Signal Spam. Il est bien sûr possible de signaler un « faux-positifs », c’est à dire un signalement que vous estimez erroné, ou de poursuivre malgré tout votre navigation sur le site de phishing en pleine connaissance de cause.

En outre, la mise à jour des modules intègre également une protection de votre messagerie contre les messages de phishing : une alerte s’affichera lorsque vous vous apprêtez à ouvrir un message contenant des liens identifiés comme dangereux.

Le fonctionnement de cette fonctionnalité STOP PHISHING – développée par Signal Spam en partenariat avec la société Verifrom vous est expliqué dans la vidéo ci-dessous:

Une vidéo proposée par la CNIL vous informe très précisément sur la façon d’installer le plugin dans votre navigateur:

Enfin, le service cybermalveillance.gouv.fr vous propose une fiche de prévention sur le sujet du hameçonnage:

Face à ce type d’escroquerie : ne répondez pas et signalez les faits. Tous nos conseils pour faire face au #phishing dans notre fiche réflexe : https://t.co/KWh4lwwznG

— Cybermalveillance_FR (@cybervictimes) 11 mars 2018